Die SSO-Funktion ist im Enterprise-Tarif verfügbar.

Okta

1

Anwendung erstellen

Unter

Applications auf das Erstellen einer neuen App-Integration mit SAML 2.0 klicken.2

Integration konfigurieren

Folgendes eingeben:

- Single-Sign-On-URL (bereitgestellt von Mintlify)

- Audience-URI (bereitgestellt von Mintlify)

- Name-ID-Format:

EmailAddress - Attributzuweisungen:

Name Namensformat Wert firstNameBasic user.firstNamelastNameBasic user.lastName

3

Senden Sie uns Ihre IdP-Informationen

Sobald die Anwendung eingerichtet ist, zur Registerkarte „Sign-On“ navigieren und uns die Metadata-URL senden.

Wir aktivieren die Verbindung auf unserer Seite mit diesen Informationen.

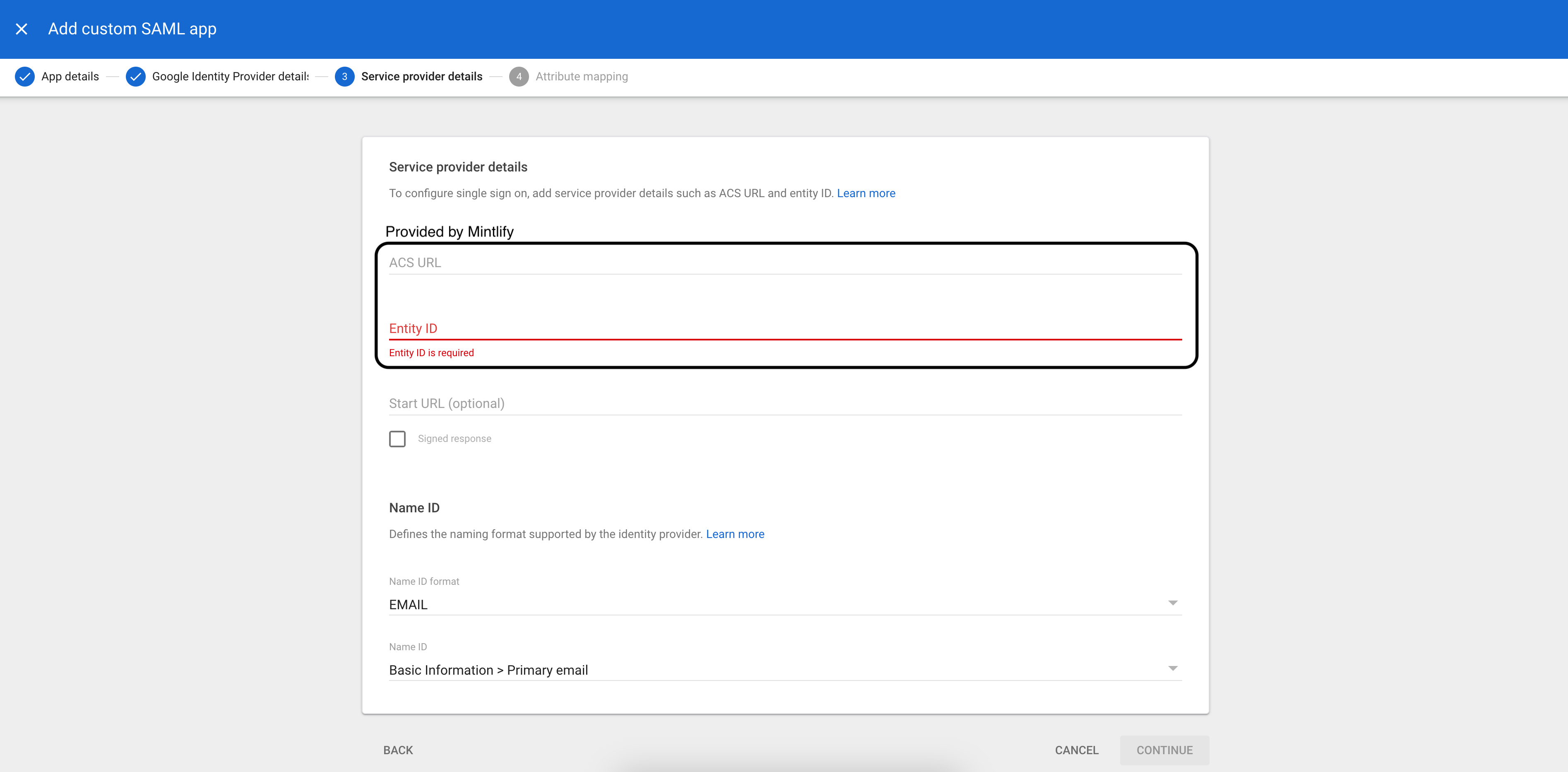

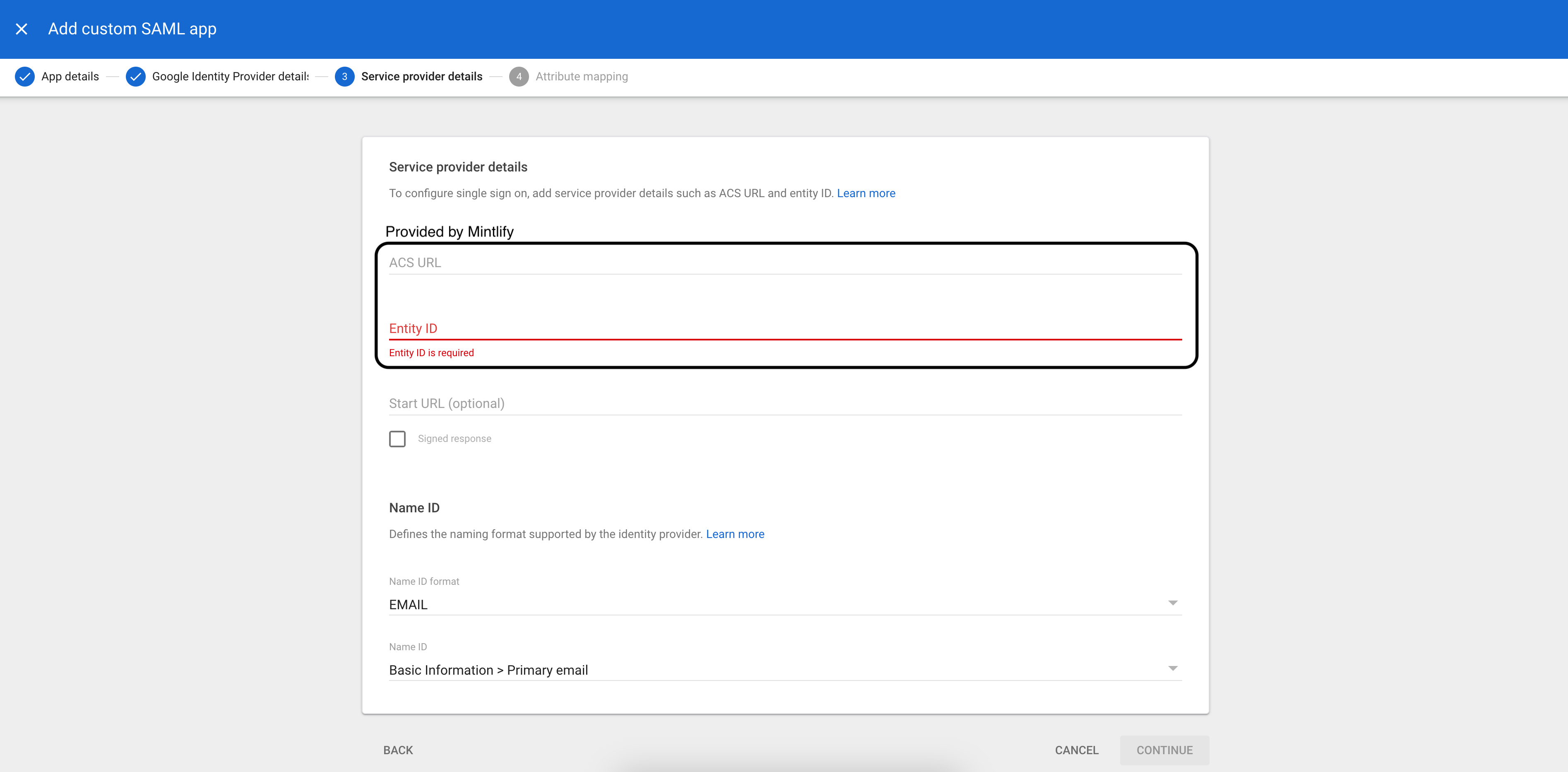

Google Workspace

1

Anwendung erstellen

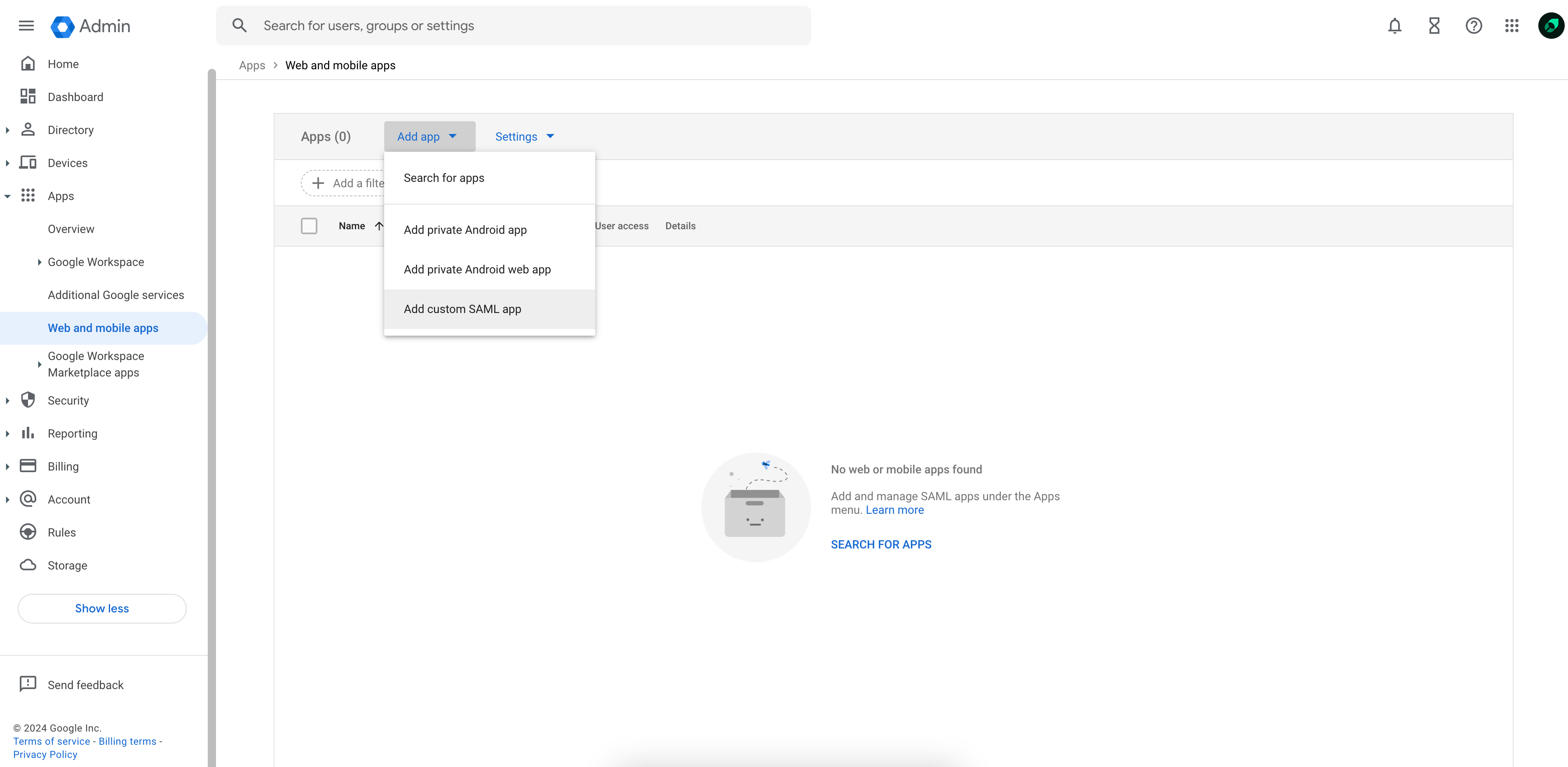

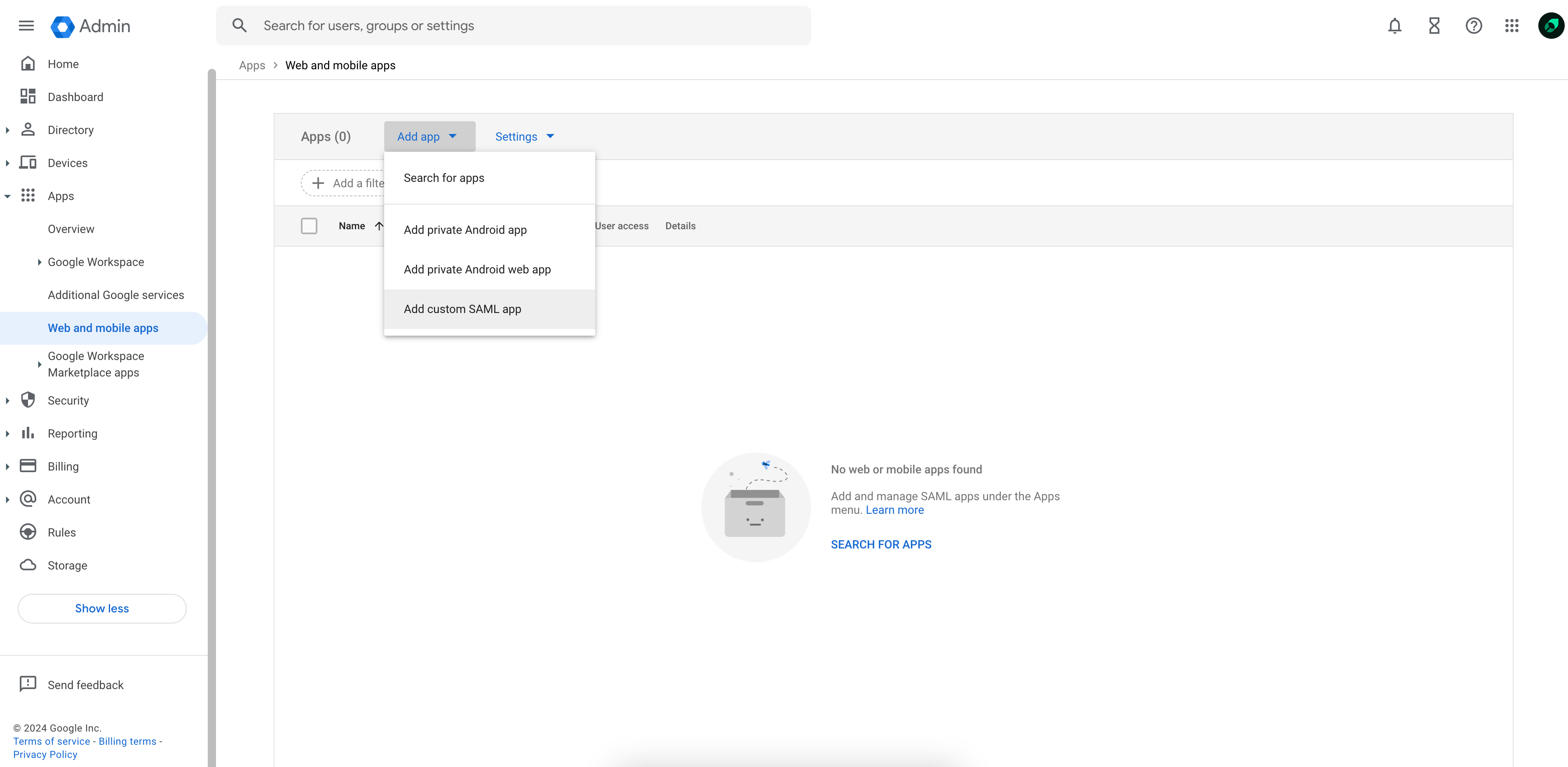

Unter

Web and mobile apps wählen Sie im Dropdown Add app die Option Add custom SAML app.

2

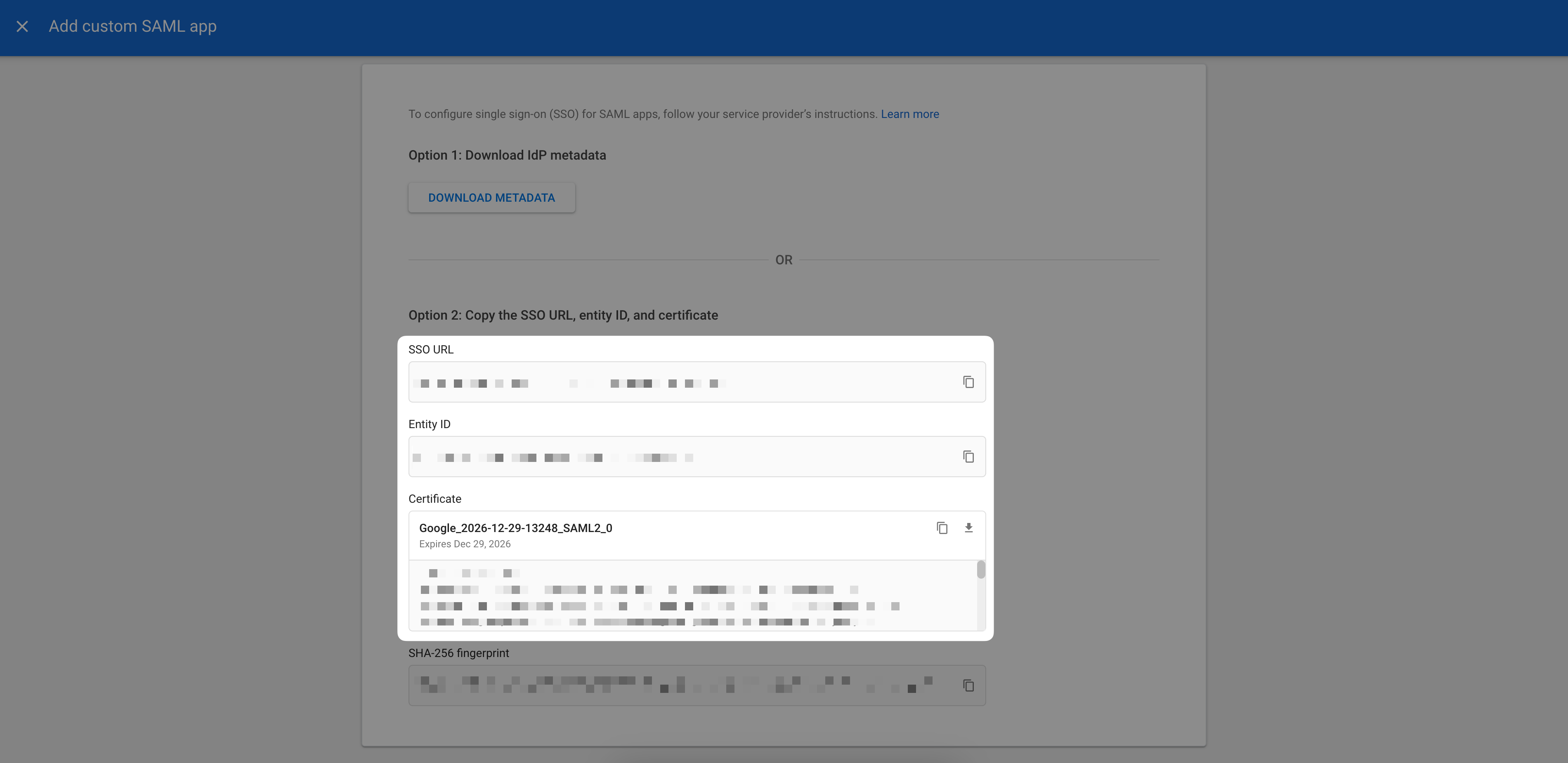

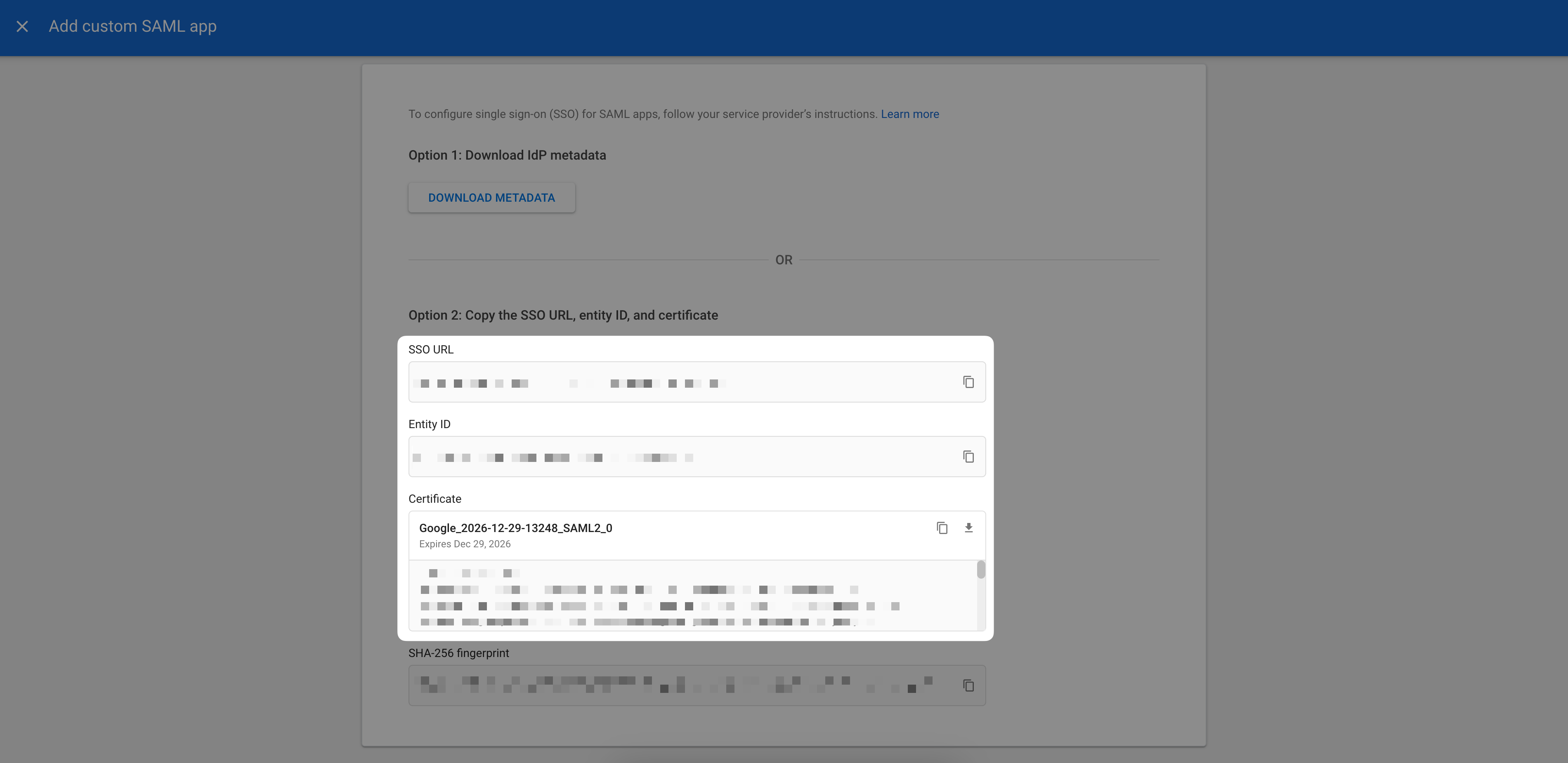

Senden Sie uns Ihre IdP-Informationen

Kopieren Sie die bereitgestellte SSO-URL, die Entity ID und das x509-Zertifikat und senden Sie diese an das Mintlify-Team.

3

Integration konfigurieren

Geben Sie auf der Seite „Service provider details“ Folgendes ein:

Sobald dieser Schritt abgeschlossen ist und Benutzer der Anwendung zugewiesen wurden, informieren Sie unser Team, und wir aktivieren SSO für Ihr Konto!

- ACS-URL (von Mintlify bereitgestellt)

- Entity ID (von Mintlify bereitgestellt)

- Name ID format:

EMAIL - Name ID:

Basic Information > Primary email

| Google Directory Attribute | App Attribute |

|---|---|

First name | firstName |

Last name | lastName |

Microsoft Entra

1

Anwendung erstellen

- Wählen Sie unter „Enterprise applications“ New application.

- Wählen Sie Create your own application und dann „Integrate any other application you don’t find in the gallery (Non-gallery)“.

2

SAML konfigurieren

Navigieren Sie zur Seite für die Einrichtung von Single Sign-On und wählen Sie SAML. Unter „Basic SAML Configuration“ geben Sie Folgendes ein:

- Identifier (Entity ID): Die von Mintlify bereitgestellte Audience-URI.

- Reply URL (Assertion Consumer Service URL): Die von Mintlify bereitgestellte ACS-URL.

3

Attribute & Claims konfigurieren

Bearbeiten Sie den Bereich „Attributes & Claims“:

- Wählen Sie Unique User Identifier (Name ID) unter „Required claim“.

- Ändern Sie das Quellattribut auf

user.primaryauthoritativeemail. - Erstellen Sie unter „Additional claims“ die folgenden Claims:

Name Wert firstNameuser.givennamelastNameuser.surname

4

IdP-Informationen an Mintlify senden

Sobald die Anwendung eingerichtet ist, navigieren Sie zum Abschnitt „SAML Certificates“ und senden Sie uns die App Federation Metadata URL.

Wir aktivieren die Verbindung auf unserer Seite mit diesen Informationen.

5

Benutzer zuweisen

Navigieren Sie in Ihrer Entra-Anwendung zu „Users and groups“ und fügen Sie die Benutzer hinzu, die Zugriff auf Ihr Dashboard erhalten sollen.