La funcionalidad de SSO está disponible en el plan Enterprise.

Okta

1

Crear una aplicación

En

Applications, haz clic para crear una nueva integración de aplicación con SAML 2.0.2

Configurar la integración

Ingresa lo siguiente:

- URL de inicio de sesión único (proporcionada por Mintlify)

- URI de audiencia (proporcionada por Mintlify)

- Formato de Name ID:

EmailAddress - Declaraciones de atributos:

Nombre Formato del nombre Valor firstNameBásico user.firstNamelastNameBásico user.lastName

3

Envíanos la información de tu IdP

Una vez que la aplicación esté configurada, ve a la pestaña Sign-on y envíanos la URL de metadatos.

Habilitaremos la conexión por nuestra parte con esta información.

Google Workspace

1

Crear una aplicación

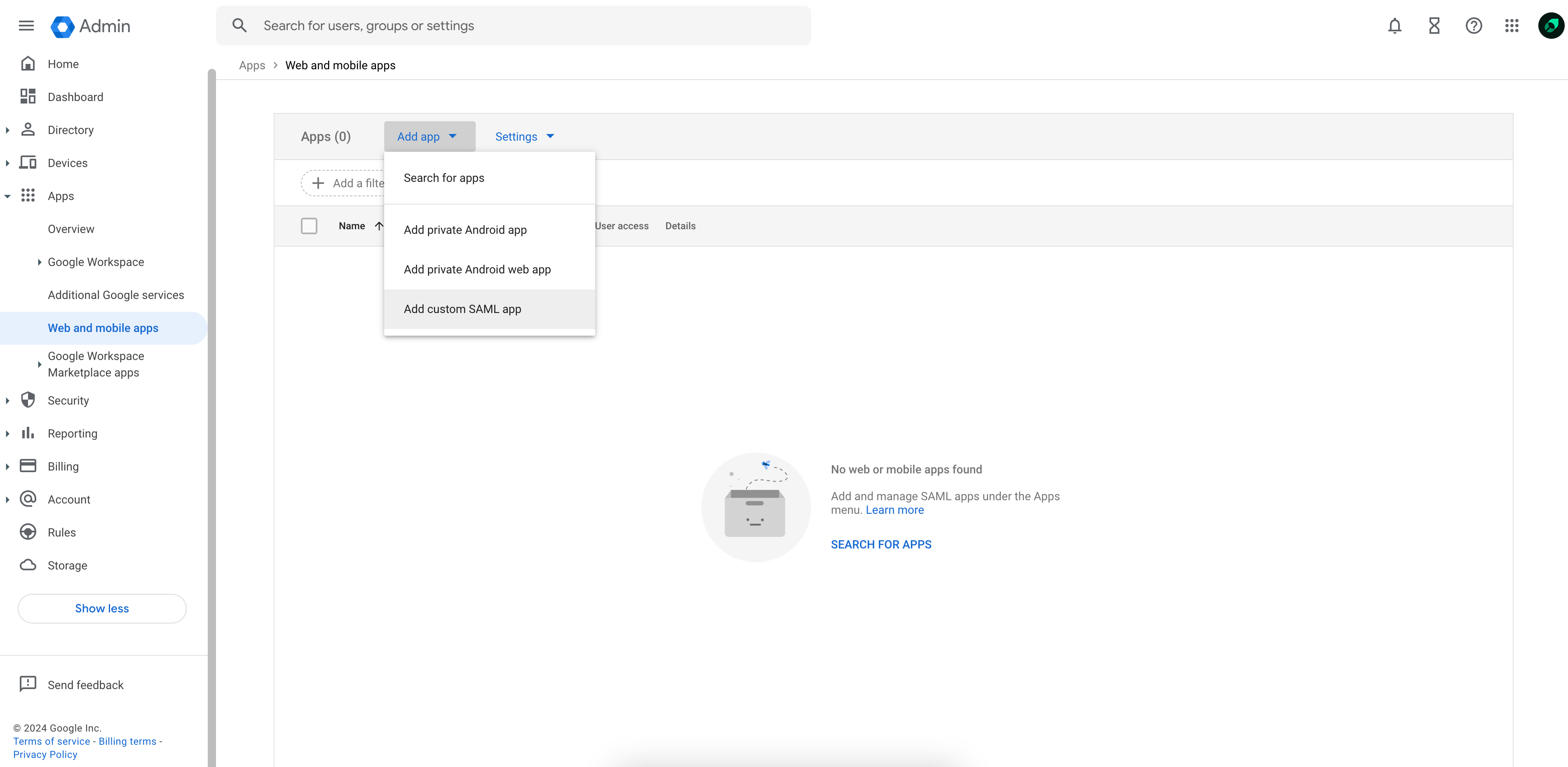

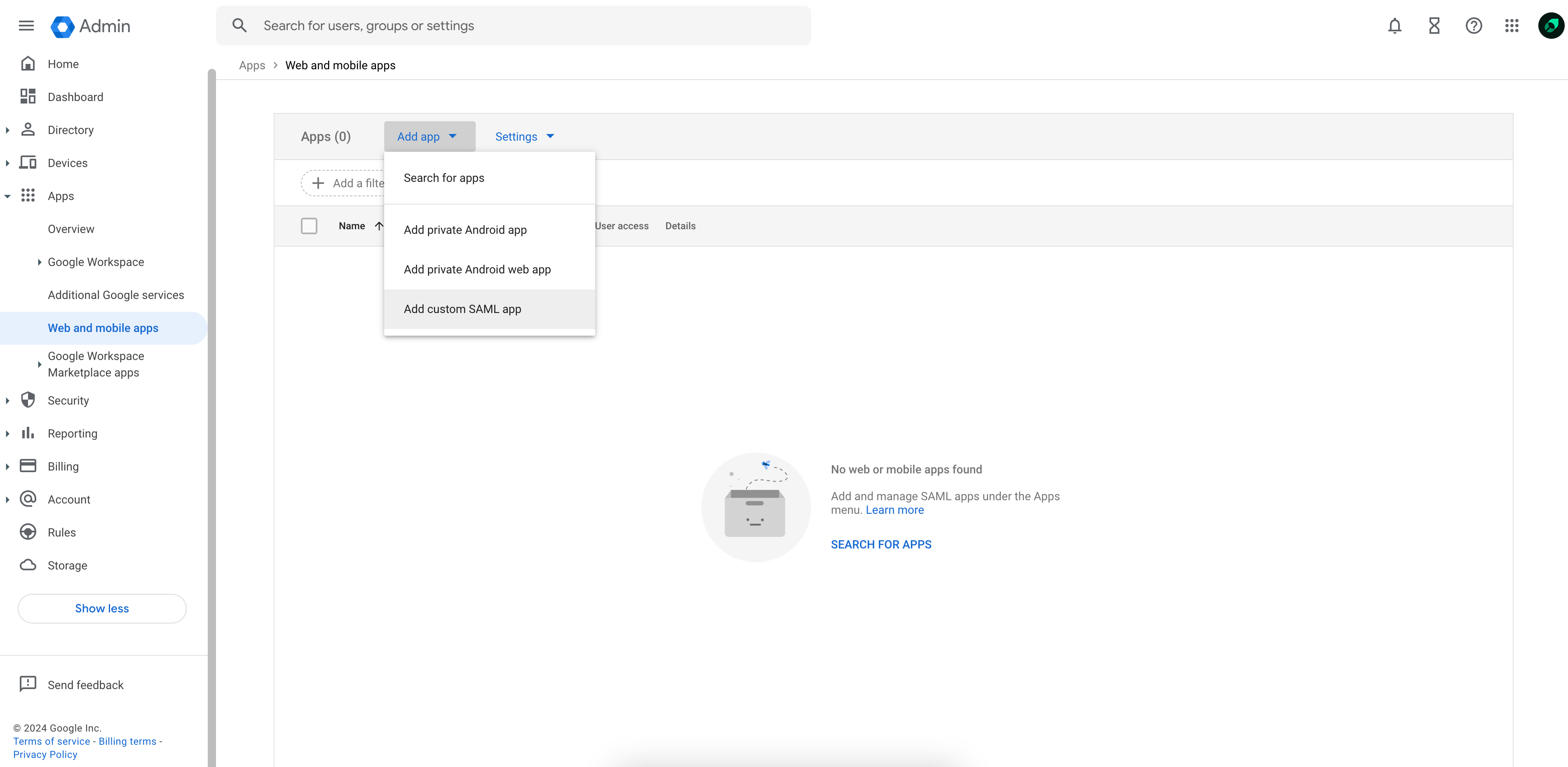

En

Web and mobile apps, selecciona Add custom SAML app en el menú desplegable Add app.

2

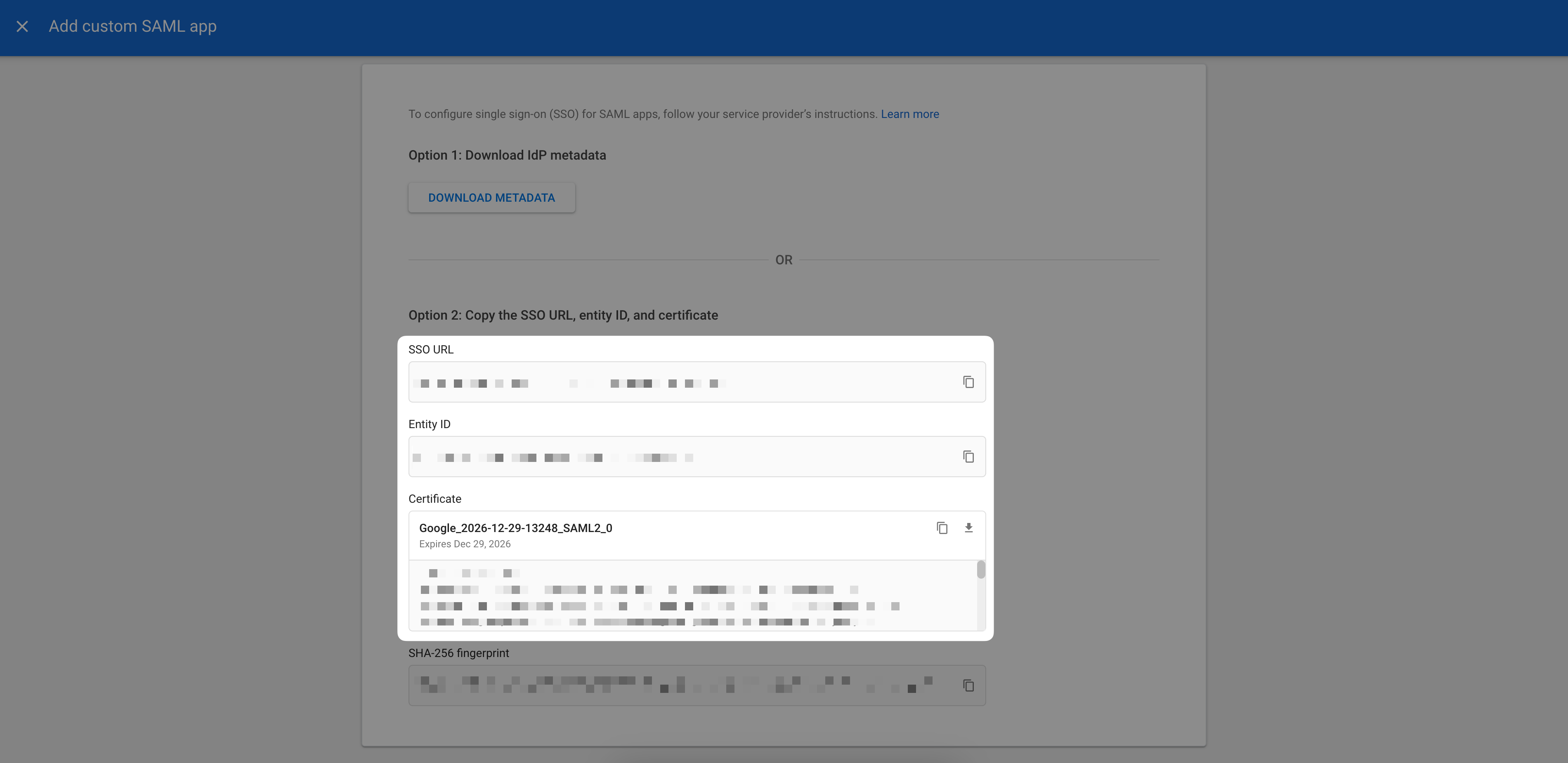

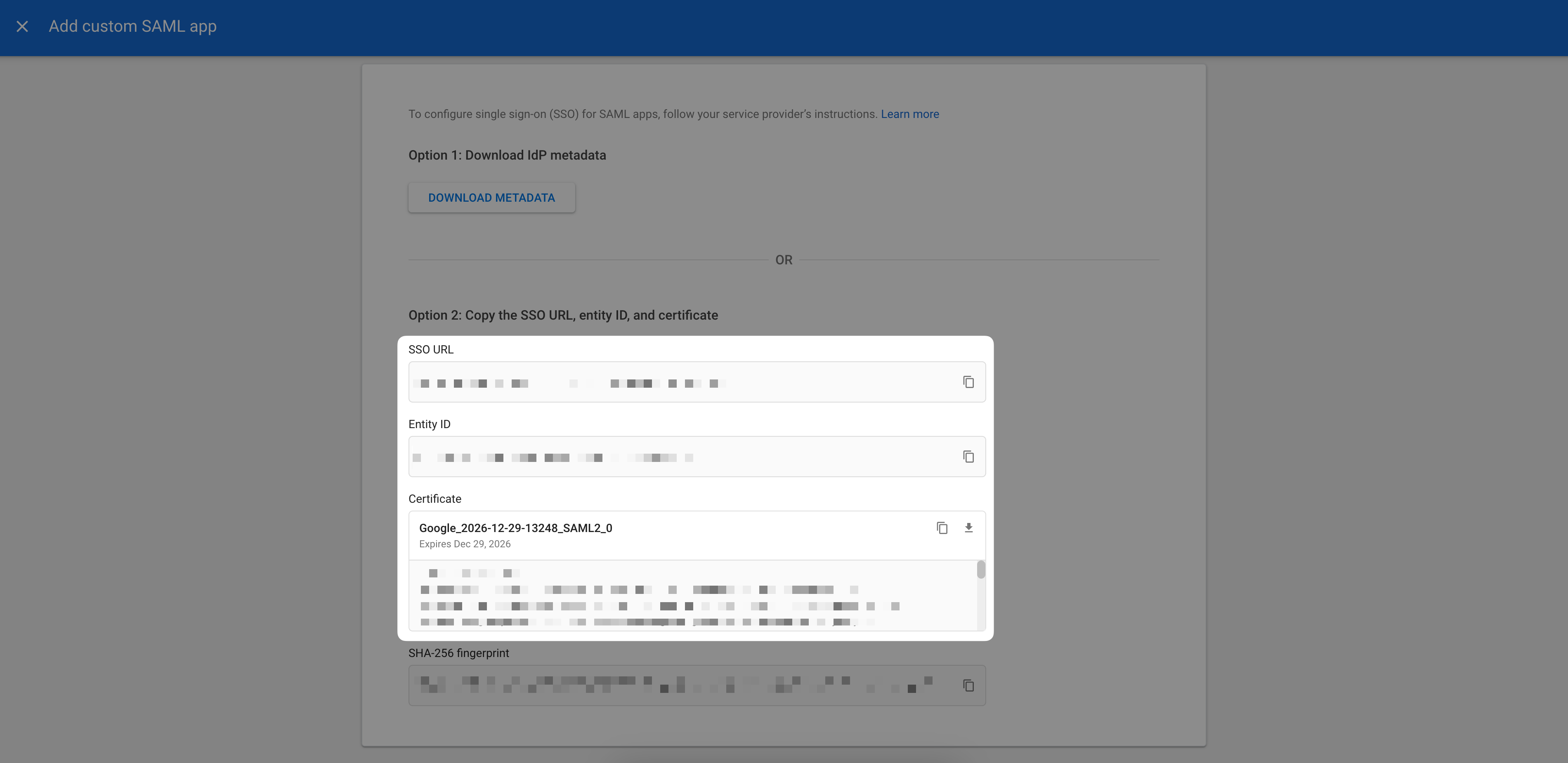

Envíanos la información de tu IdP

Copia la URL de SSO, el ID de entidad (Entity ID) y el certificado x509 proporcionados y envíalos al equipo de Mintlify.

3

Configurar la integración

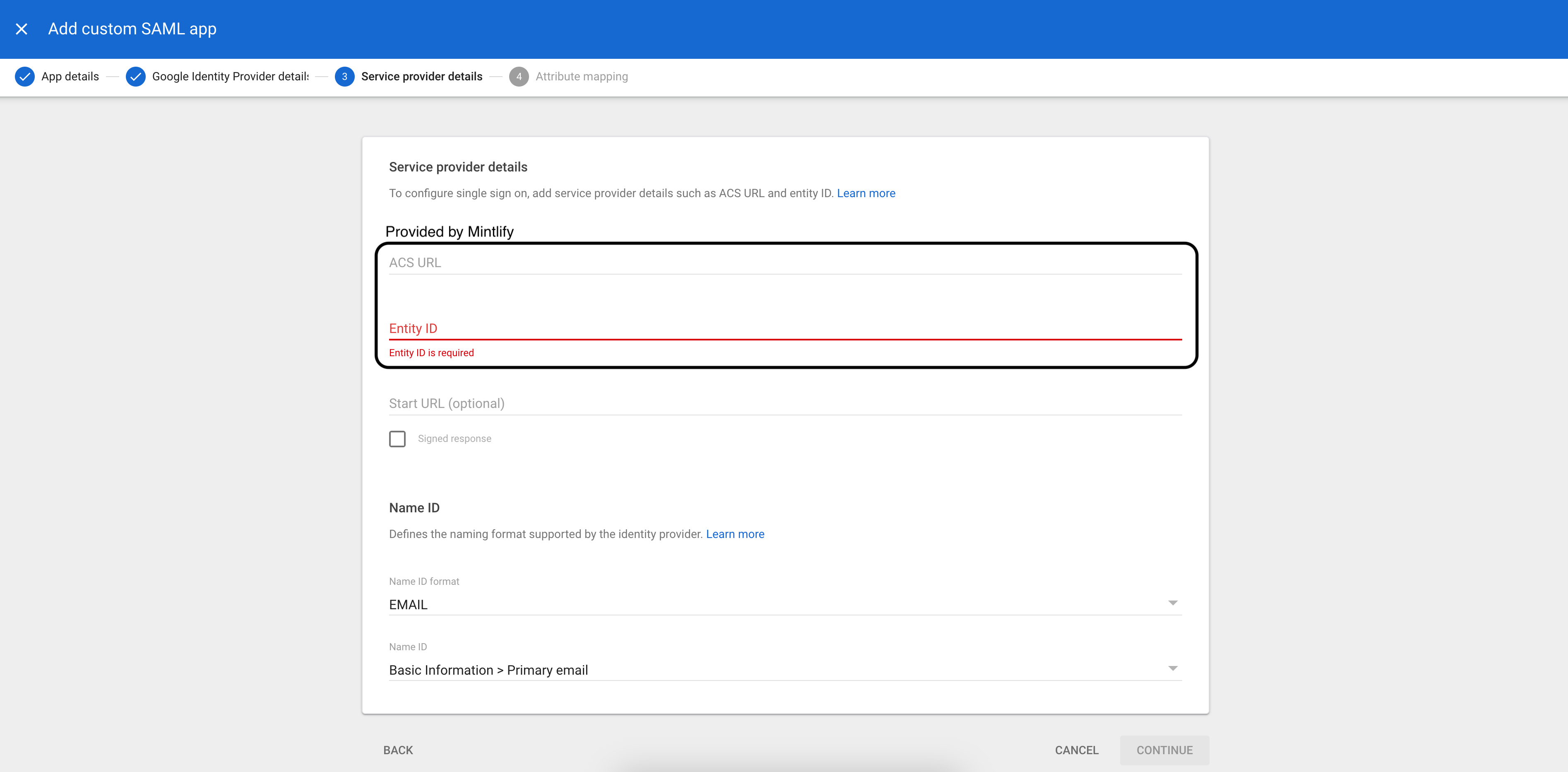

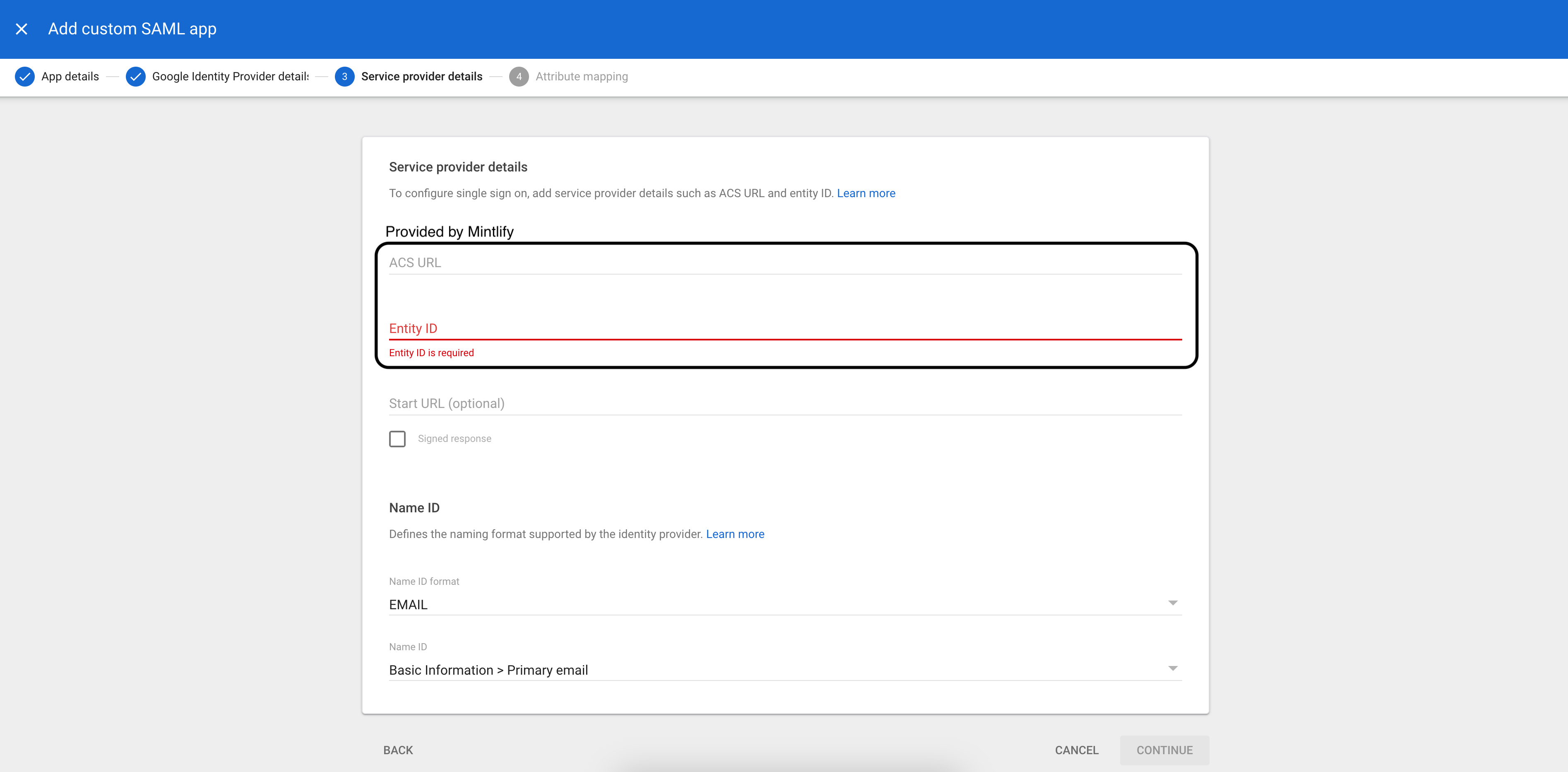

En la página Service provider details, introduce lo siguiente:

Una vez completado este paso y asignados los usuarios a la aplicación, avísanos y habilitaremos el SSO en tu cuenta.

- ACS URL (proporcionada por Mintlify)

- Entity ID (proporcionado por Mintlify)

- Name ID format:

EMAIL - Name ID:

Basic Information > Primary email

| Google Directory Attribute | App Attribute |

|---|---|

First name | firstName |

Last name | lastName |

Microsoft Entra

1

Crear una aplicación

- En “Enterprise applications”, selecciona New application.

- Selecciona Create your own application y elige “Integrate any other application you don’t find in the gallery (Non-gallery).”

2

Configurar SAML

Ve a la página de configuración de inicio de sesión único y selecciona SAML. En “Basic SAML Configuration”, ingresa lo siguiente:

- Identifier (Entity ID): el Audience URI proporcionado por Mintlify.

- Reply URL (Assertion Consumer Service URL): la URL de ACS proporcionada por Mintlify.

3

Configurar Attributes & Claims

Edita la sección Attributes & Claims:

- Selecciona Unique User Identifier (Name ID) en “Required Claim”.

- Cambia el atributo Source para usar

user.primaryauthoritativeemail. - En Additional claims, crea los siguientes claims:

Name Value firstNameuser.givennamelastNameuser.surname

4

Enviar a Mintlify la información de tu IdP

Una vez que la aplicación esté configurada, ve a la sección “SAML Certificates” y envíanos el App Federation Metadata URL.

Habilitaremos la conexión desde nuestro lado con esta información.

5

Asignar usuarios

Ve a “Users and groups” en tu aplicación de Entra y agrega a los usuarios que deben tener acceso a tu panel.