Autenticación solo de App y token Bearer de OAuth 2.0

- Obtener timelines de usuarios

- Acceder a los amigos y seguidores de cualquier cuenta

- Acceder a recursos de listas

- Buscar Tweets

- Publicar Tweets u otros recursos

- Buscar usuarios

- Usar cualquier endpoint de geolocalización

- Acceder a Mensajes Directos o a las credenciales de la cuenta

- Recuperar direcciones de correo electrónico del usuario

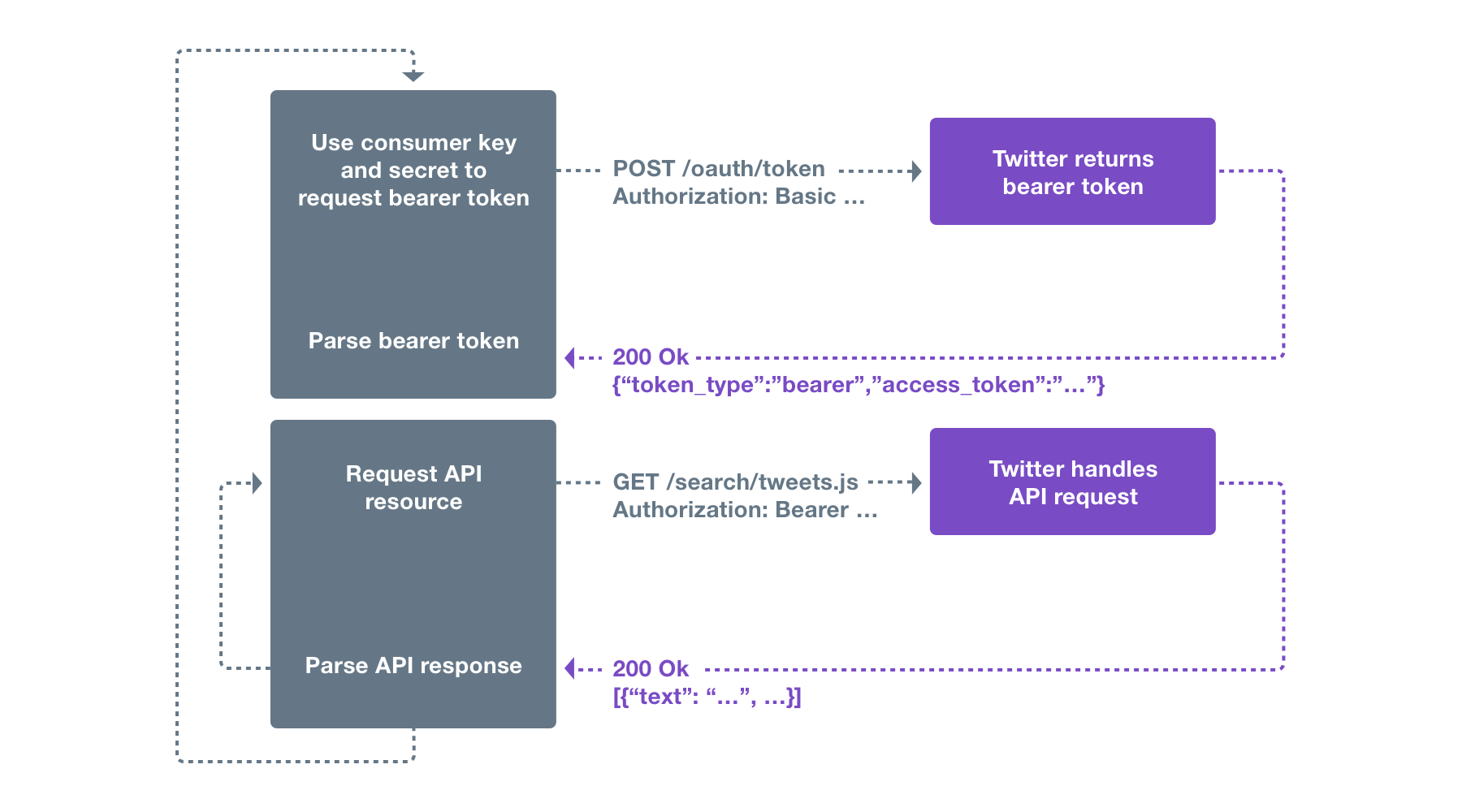

Flujo de autenticación

- Una App codifica su consumer key y secret en un conjunto de credenciales especialmente codificadas.

- Una App realiza una solicitud al endpoint POST oauth2/token para intercambiar esas credenciales por un App only Access Token.

- Al acceder a la API REST, la App usa el App only Access Token para autenticarse.

Acerca de la autenticación solo de aplicación

Emisión de solicitudes de solo App

- Codifica la consumer key y el consumer secret en formato URL según RFC 1738. Ten en cuenta que, al momento de redactar esto, esto no cambiará realmente la consumer key ni el consumer secret, pero igualmente es conveniente realizar este paso por si el formato de esos valores cambiara en el futuro.

- Concatena la consumer key codificada, un carácter de dos puntos ”:” y el consumer secret codificado en una sola cadena.

- Codifica en Base64 la cadena del paso anterior.

| Consumer key | xvz1evFS4wEEPTGEFPHBog |

| Consumer secret | L8qq9PZyRg6ieKGEKhZolGC0vJWLw8iEJ88DRdyOg |

| RFC 1738 encoded consumer key (does not change) | xvz1evFS4wEEPTGEFPHBog |

| RFC 1738 encoded consumer secret (does not change) | L8qq9PZyRg6ieKGEKhZolGC0vJWLw8iEJ88DRdyOg |

| Bearer Token credentials | xvz1evFS4wEEPTGEFPHBog:L8qq9PZyRg6ieKGEKhZolGC0vJWLw8iEJ88DRdyOg |

| Base64 encoded Bearer Token credentials | :: eHZ6MWV2RlM0d0VFUFRHRUZQSEJvZzpMOHFxOVBaeVJnNmllS0dFS2hab2xHQzB2SldMdzhpRUo4OERSZHlPZw== |

- La solicitud debe ser una solicitud HTTP POST.

- La solicitud debe incluir un encabezado

Authorizationcon el valorBasic <valor en Base64 del paso 1>. - La solicitud debe incluir un encabezado

Content-Typecon el valorapplication/x-www-form-urlencoded;charset=UTF-8. - El cuerpo de la solicitud debe ser

grant_type=client_credentials.

token_type del objeto devuelto sea bearer. El valor asociado con la clave access_token es el App only Access Token (Bearer Token).

Ten en cuenta que solo un App only Access Token es válido para una aplicación a la vez. Enviar otra solicitud con las mismas credenciales a /oauth2/token devolverá el mismo token hasta que se invalide.

Paso 3: Autentica las solicitudes a la API con el App only Access Token (Bearer Token)

El App only Access Token (Bearer Token) puede usarse para enviar solicitudes a endpoints de la API que admiten autenticación únicamente de aplicación. Para usar el App Access Token, construye una solicitud HTTPS normal e incluye un encabezado Authorization con el valor Bearer <valor del token bearer en base64 del paso 2>. No es necesario firmar.

Solicitud de ejemplo (el encabezado Authorization se ha dividido en líneas):

Casos de error comunes

- Obtener un App only Access Token (Bearer Token) con una solicitud no válida (por ejemplo, omitiendo

grant_type=client_credentials). - Obtener o revocar un App only Access Token (Bearer Token) con credenciales de la App incorrectas o vencidas.

- Invalidar un App only Access Token (Bearer Token) incorrecto o ya revocado.

- Obtener un App only Access Token (Bearer Token) con demasiada frecuencia en un periodo corto.

La solicitud a la API contiene un token de acceso de solo App (Bearer token) no válido

Token de acceso solo de App (Bearer Token) usado en un endpoint que no admite autenticación solo de aplicación

statuses/home_timeline) con un token de acceso solo de App (Bearer Token) producirá: