Authentification App only et OAuth 2.0 Bearer Token

- Récupérer des timelines d’utilisateurs

- Accéder aux abonnements et aux abonnés de n’importe quel compte

- Accéder aux ressources de List

- Rechercher des Tweets

- Publier des Tweets ou d’autres ressources

- Rechercher des utilisateurs

- Utiliser tout endpoint géo

- Accéder aux Messages privés ou aux identifiants de compte

- Récupérer les adresses e‑mail d’un utilisateur

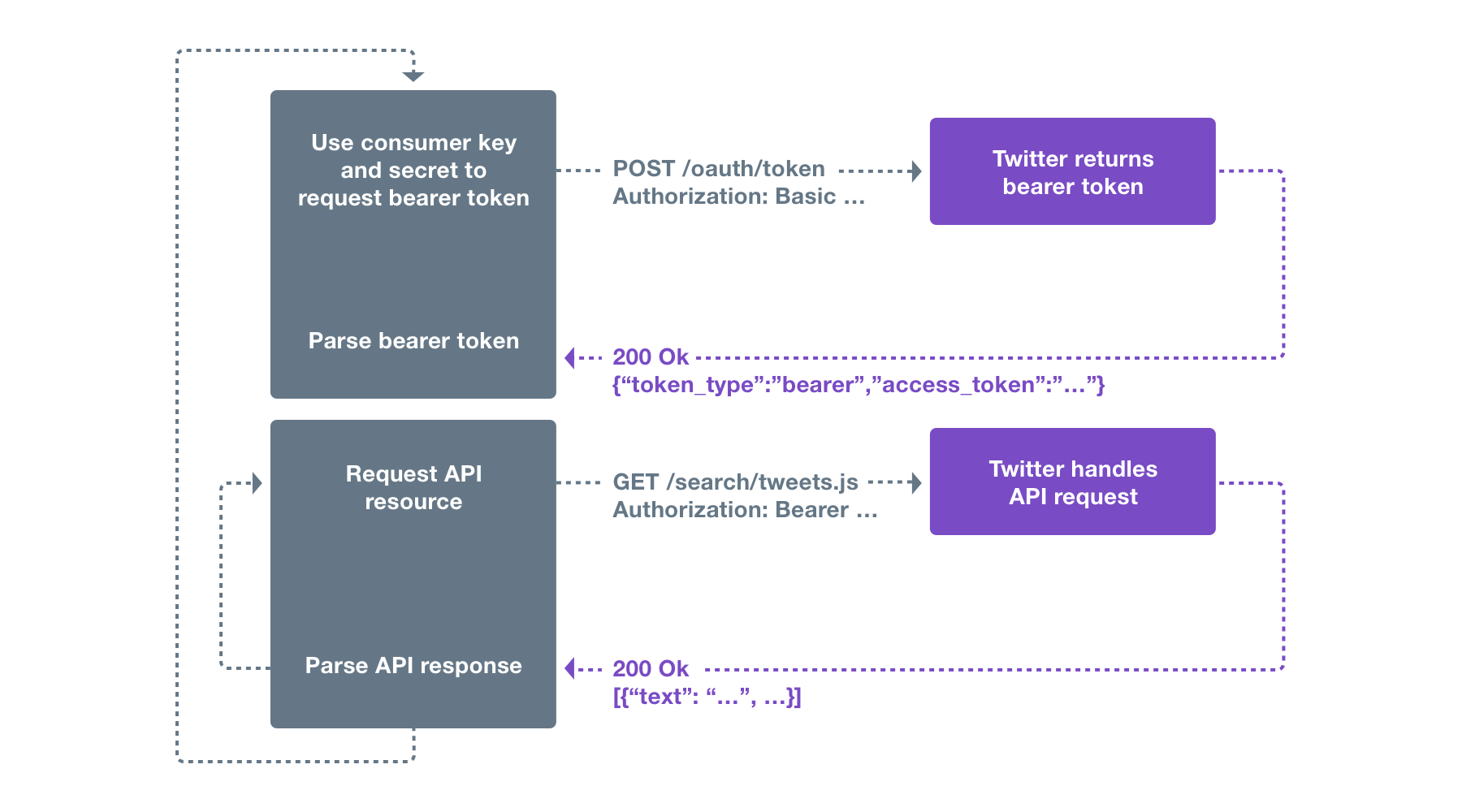

Flux d’authentification

- L’application encode sa consumer key et son consumer secret dans un ensemble d’identifiants spécifiquement encodés.

- L’application envoie une requête à l’endpoint POST oauth2/token pour échanger ces identifiants contre un App only Access Token.

- Lorsqu’elle accède à l’API REST, l’application utilise l’App only Access Token pour s’authentifier.

À propos de l’authentification « App only »

Émission de requêtes en mode App only

- Effectuer un encodage URL de la consumer key et du consumer secret conformément à la RFC 1738. Notez qu’au moment de la rédaction, cela ne modifiera pas réellement la consumer key ni le consumer secret, mais cette étape doit tout de même être effectuée au cas où le format de ces valeurs changerait à l’avenir.

- Concaténer la consumer key encodée, un caractère deux-points « : », et le consumer secret encodé en une seule chaîne.

- Encoder en Base64 la chaîne issue de l’étape précédente.

| Consumer key | xvz1evFS4wEEPTGEFPHBog |

| Consumer secret | L8qq9PZyRg6ieKGEKhZolGC0vJWLw8iEJ88DRdyOg |

| Consumer key encodée selon la RFC 1738 (inchangée) | xvz1evFS4wEEPTGEFPHBog |

| Consumer secret encodé selon la RFC 1738 (inchangé) | L8qq9PZyRg6ieKGEKhZolGC0vJWLw8iEJ88DRdyOg |

| Identifiants du Jeton Bearer | xvz1evFS4wEEPTGEFPHBog:L8qq9PZyRg6ieKGEKhZolGC0vJWLw8iEJ88DRdyOg |

| Identifiants du Jeton Bearer encodés en Base64 | :: eHZ6MWV2RlM0d0VFUFRHRUZQSEJvZzpMOHFxOVBaeVJnNmllS0dFS2hab2xHQzB2SldMdzhpRUo4OERSZHlPZw== |

- La requête doit être une requête HTTP POST.

- La requête doit inclure un en-tête

Authorizationavec la valeurBasic <base64 encoded value from step 1>. - La requête doit inclure un en-tête

Content-Typeavec la valeurapplication/x-www-form-urlencoded;charset=UTF-8. - Le corps de la requête doit être

grant_type=client_credentials.

token_type de l’objet renvoyé est bearer. La valeur associée à la clé access_token est l’App only Access Token (Jeton Bearer).

Notez qu’un App only Access Token n’est valide que pour une seule application à la fois. Envoyer une autre requête avec les mêmes identifiants à /oauth2/token renverra le même jeton jusqu’à son invalidation.

Étape 3 : Authentifier les requêtes API avec l’App only Access Token (Jeton Bearer)

L’App only Access Token (Jeton Bearer) peut être utilisé pour envoyer des requêtes vers des endpoints de l’API qui prennent en charge l’authentification App only. Pour utiliser l’App Access Token, construisez une requête HTTPS standard et incluez un en-tête Authorization avec la valeur Bearer <valeur du jeton bearer encodé en base64 depuis l’étape 2>. La signature n’est pas requise.

Exemple de requête (l’en-tête Authorization a été renvoyé à la ligne) :

Cas d’erreur courants

- Obtenir un App only Access Token (Jeton Bearer) avec une requête invalide (par exemple, en omettant

grant_type=client_credentials). - Obtenir ou révoquer un App only Access Token (Jeton Bearer) avec des informations d’identification d’App incorrectes ou expirées.

- Invalider un App only Access Token (Jeton Bearer) incorrect ou déjà révoqué.

- Obtenir un App only Access Token (Jeton Bearer) trop fréquemment sur une courte période.

La requête API contient un App only Access Token (Jeton Bearer) invalide

App only Access Token (Jeton Bearer) utilisé sur un endpoint qui ne prend pas en charge l’authentification App only

statuses/home_timeline) avec un App only Access Token (Jeton Bearer) entraînera :