La funzionalità SSO è disponibile nel piano Enterprise.

Okta

1

Crea un'applicazione

In

Applications, fai clic per creare una nuova integrazione di app utilizzando SAML 2.0.2

Configura l'integrazione

Inserisci quanto segue:

- Single sign-on URL (fornito da Mintlify)

- Audience URI (fornito da Mintlify)

- Name ID Format:

EmailAddress - Attribute Statements:

Name Name format Value firstNameBasic user.firstNamelastNameBasic user.lastName

3

Inviaci le informazioni del tuo IdP

Una volta configurata l’applicazione, vai alla scheda Sign-On e inviaci l’URL dei metadati.

Abiliteremo la connessione dalla nostra parte utilizzando queste informazioni.

Google Workspace

1

Crea un'applicazione

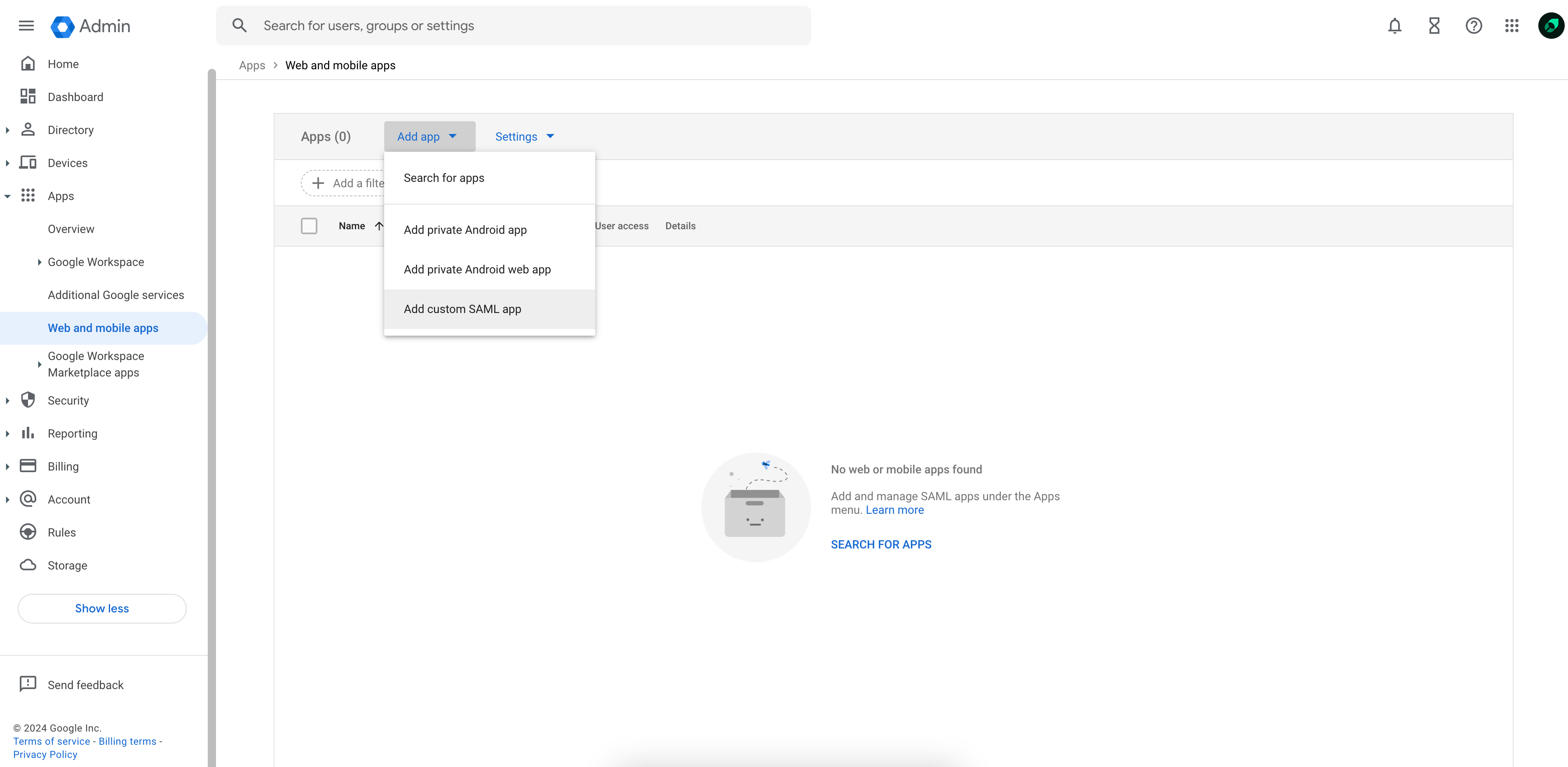

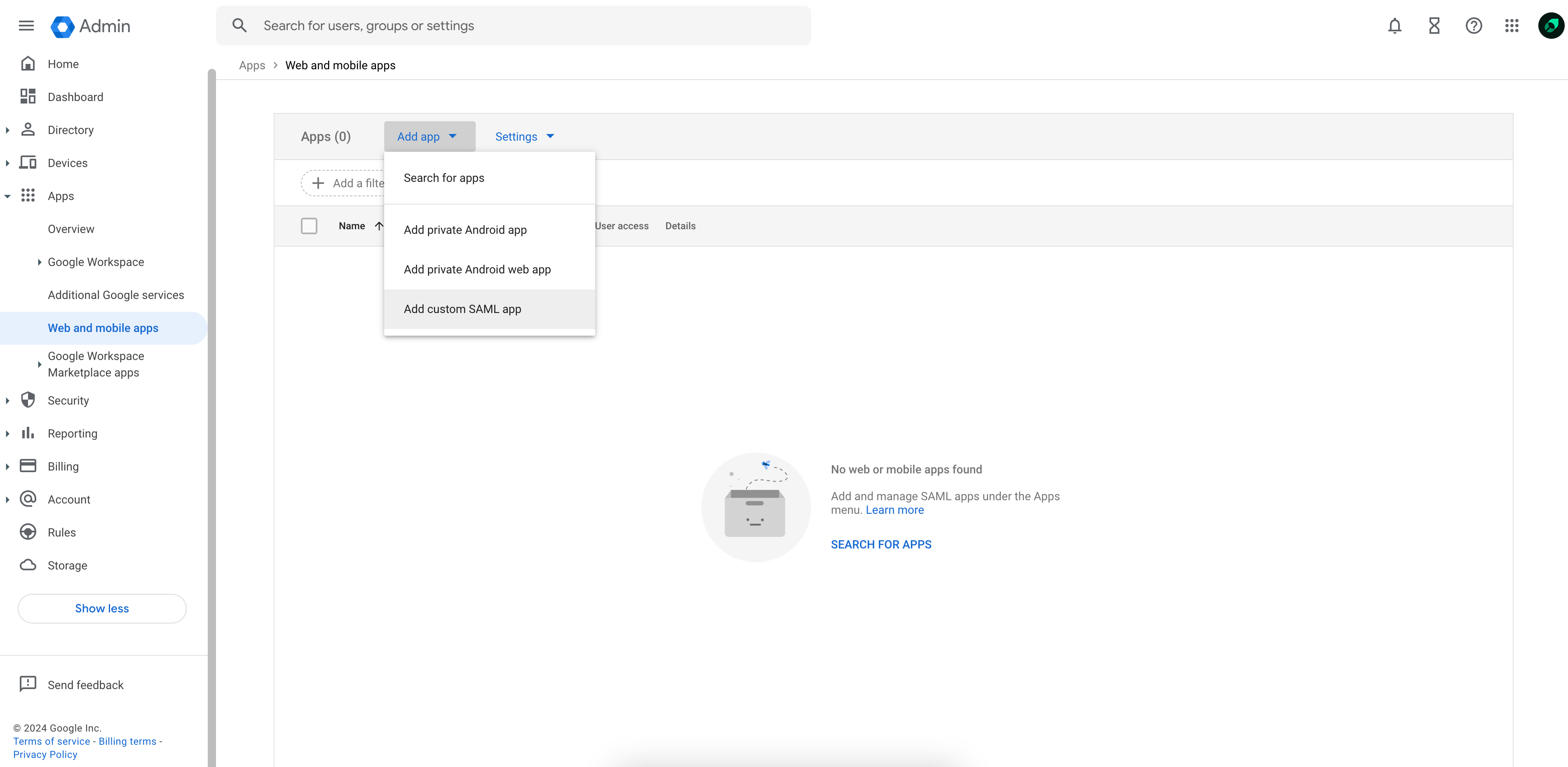

In

Web and mobile apps, seleziona Add custom SAML app dal menu a discesa Add app.

2

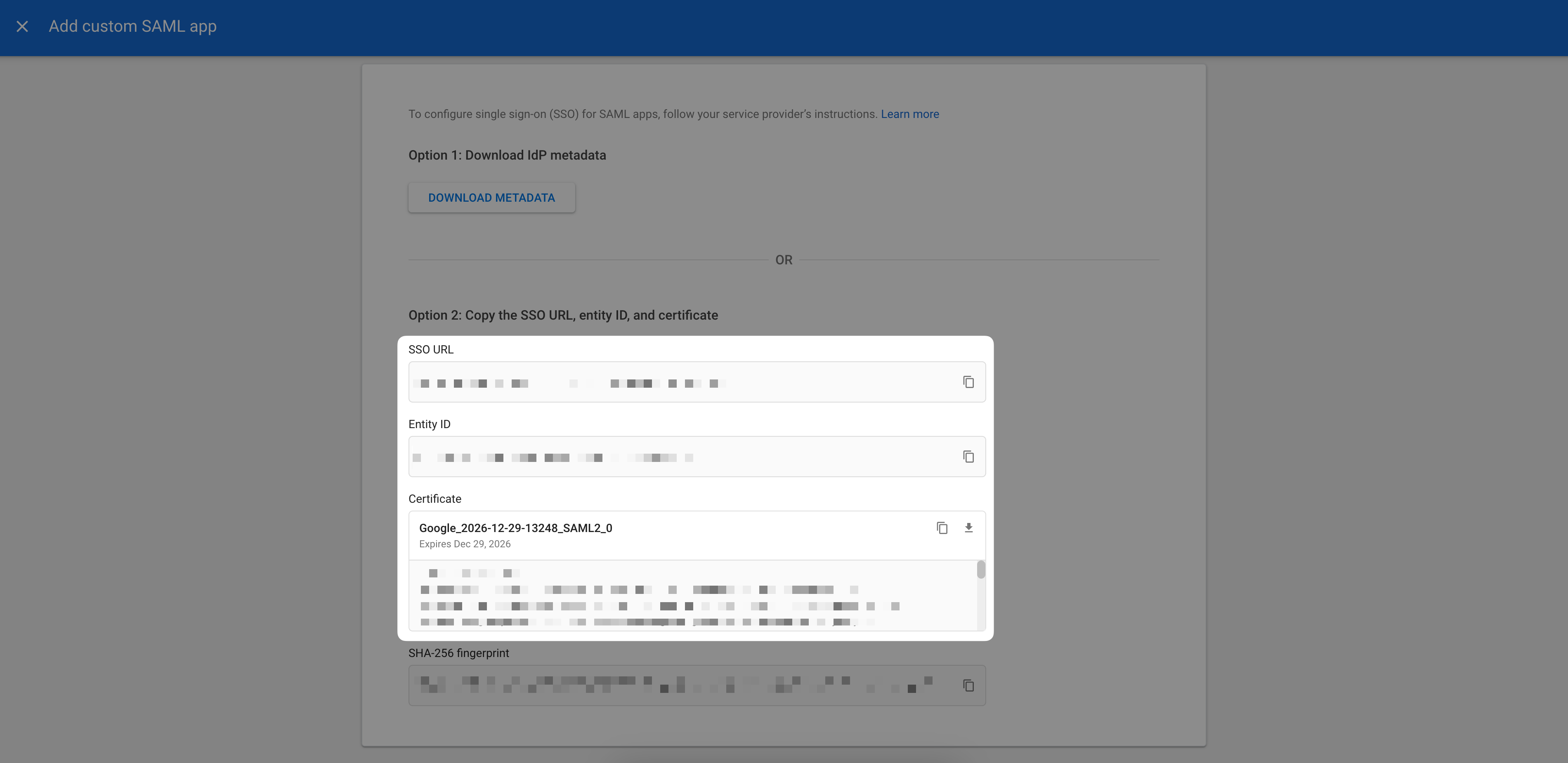

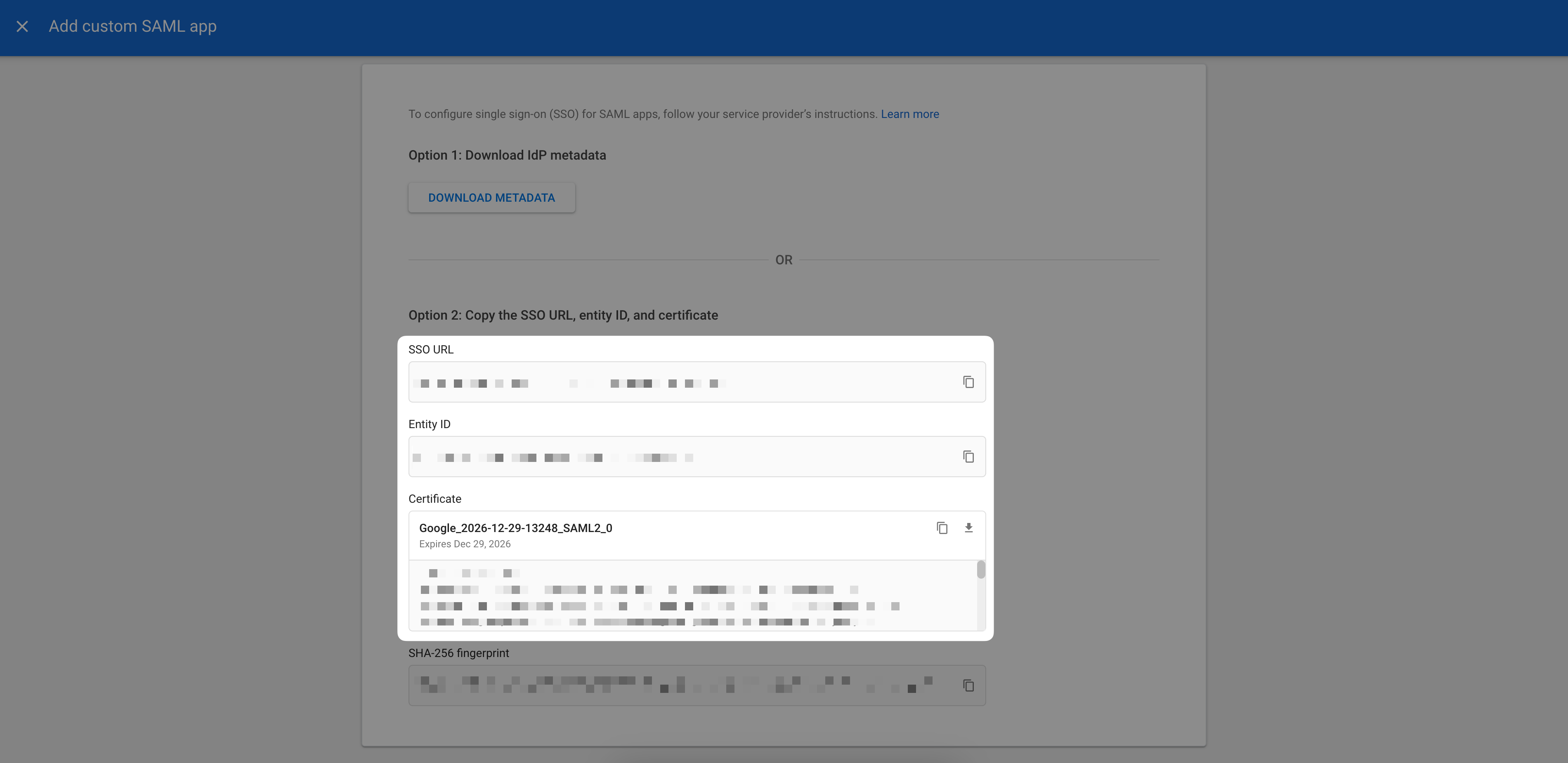

Inviaci le informazioni del tuo IdP

Copia l’URL SSO, l’Entity ID e il certificato x509 forniti e inviali al team di Mintlify.

3

Configura l'integrazione

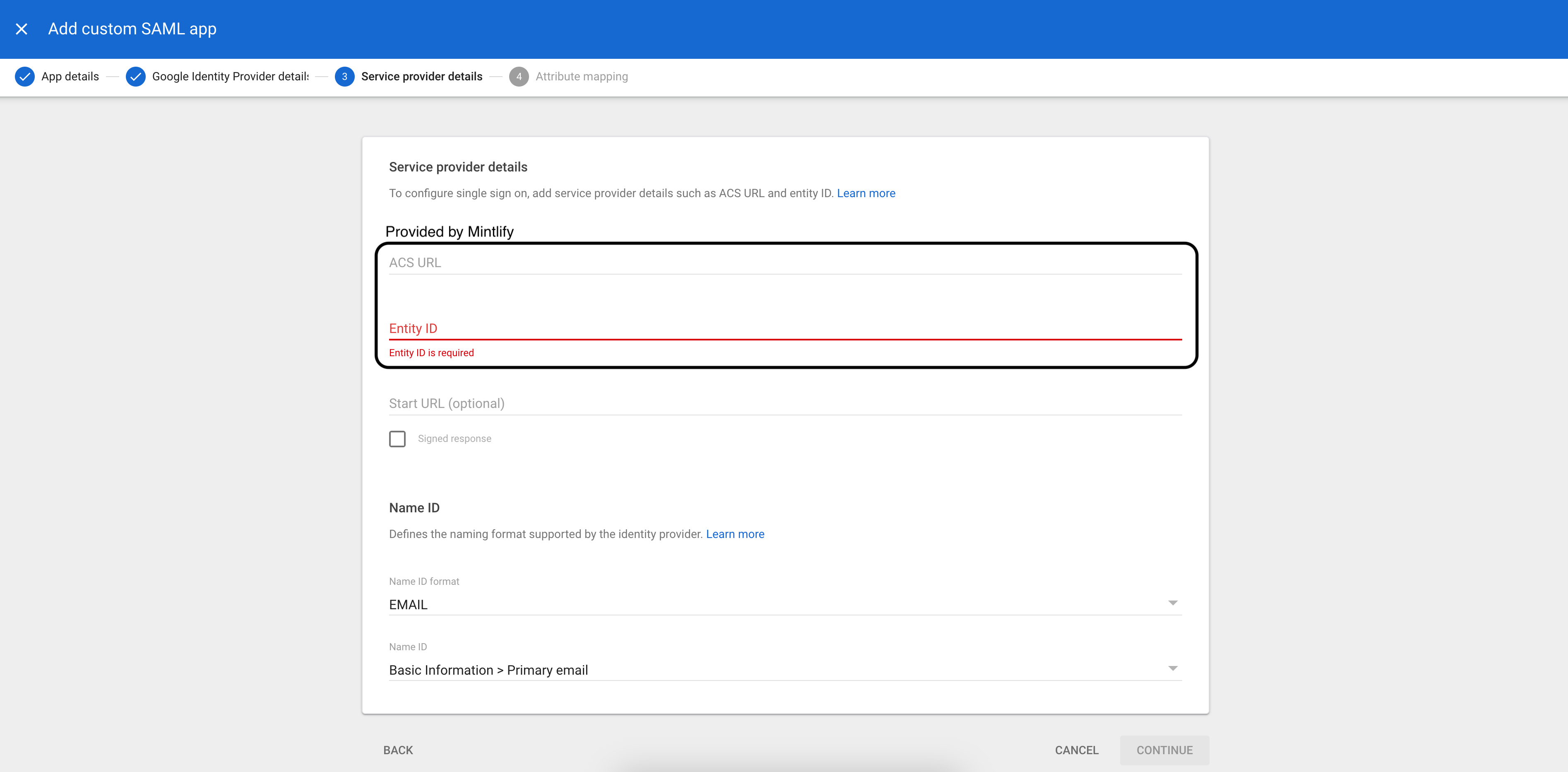

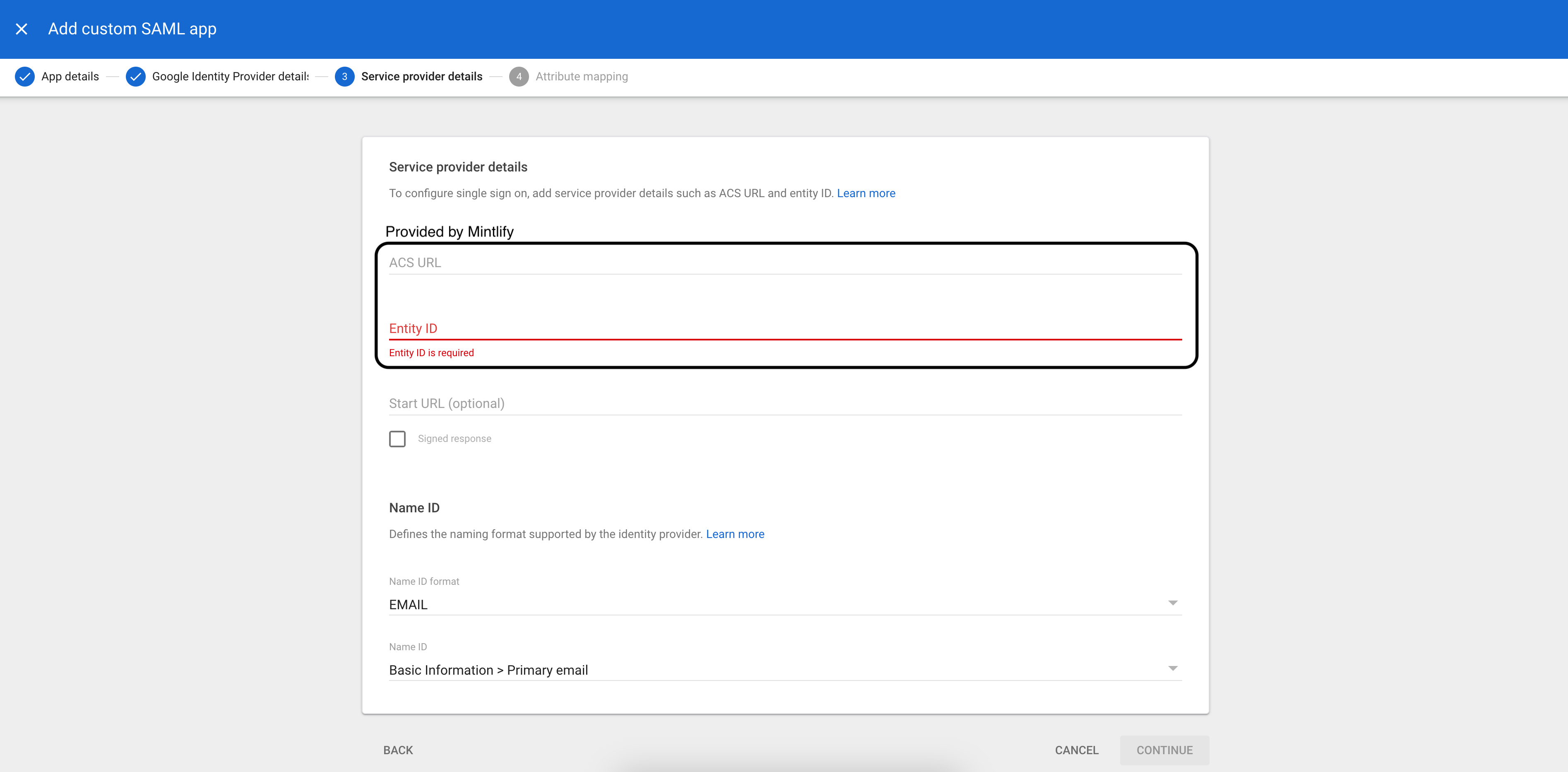

Nella pagina Service provider details, inserisci quanto segue:

Una volta completato questo passaggio e assegnati gli utenti all’applicazione, informaci e abiliteremo l’SSO per il tuo account!

- ACS URL (fornito da Mintlify)

- Entity ID (fornito da Mintlify)

- Name ID format:

EMAIL - Name ID:

Basic Information > Primary email

| Google Directory Attribute | App Attribute |

|---|---|

First name | firstName |

Last name | lastName |

Microsoft Entra

1

Crea un'applicazione

- In “Enterprise applications”, seleziona New application.

- Seleziona Create your own application e scegli “Integrate any other application you don’t find in the gallery (Non-gallery).”

2

Configura SAML

Vai alla pagina di configurazione del Single Sign-On e seleziona SAML. In “Basic SAML Configuration”, inserisci quanto segue:

- Identifier (Entity ID): l’Audience URI fornito da Mintlify.

- Reply URL (Assertion Consumer Service URL): l’ACS URL fornito da Mintlify.

3

Configura Attributes & Claims

Modifica la sezione Attributes & Claims:

- Seleziona Unique User Identifier (Name ID) in “Required claim”.

- Imposta l’attributo Source su

user.primaryauthoritativeemail. - In Additional claims, crea i seguenti claim:

Name Value firstNameuser.givennamelastNameuser.surname

4

Invia a Mintlify le informazioni del tuo IdP

Una volta configurata l’applicazione, vai alla sezione “SAML Certificates” e inviaci l’App Federation Metadata URL.

Abiliteremo la connessione dal nostro lato utilizzando queste informazioni.

5

Assegna utenti

Vai a “Users and groups” nella tua applicazione Entra e aggiungi gli utenti che devono avere accesso alla tua dashboard.