Autenticazione App only e OAuth 2.0 Bearer Token

- Recuperare le timeline degli utenti

- Accedere agli amici e ai follower di qualsiasi account

- Accedere alle risorse delle List

- Cercare Tweet

- Pubblicare Tweet o altre risorse

- Cercare utenti

- Utilizzare qualsiasi endpoint geo

- Accedere ai Messaggi Diretti o alle credenziali dell’account

- Recuperare gli indirizzi email degli utenti

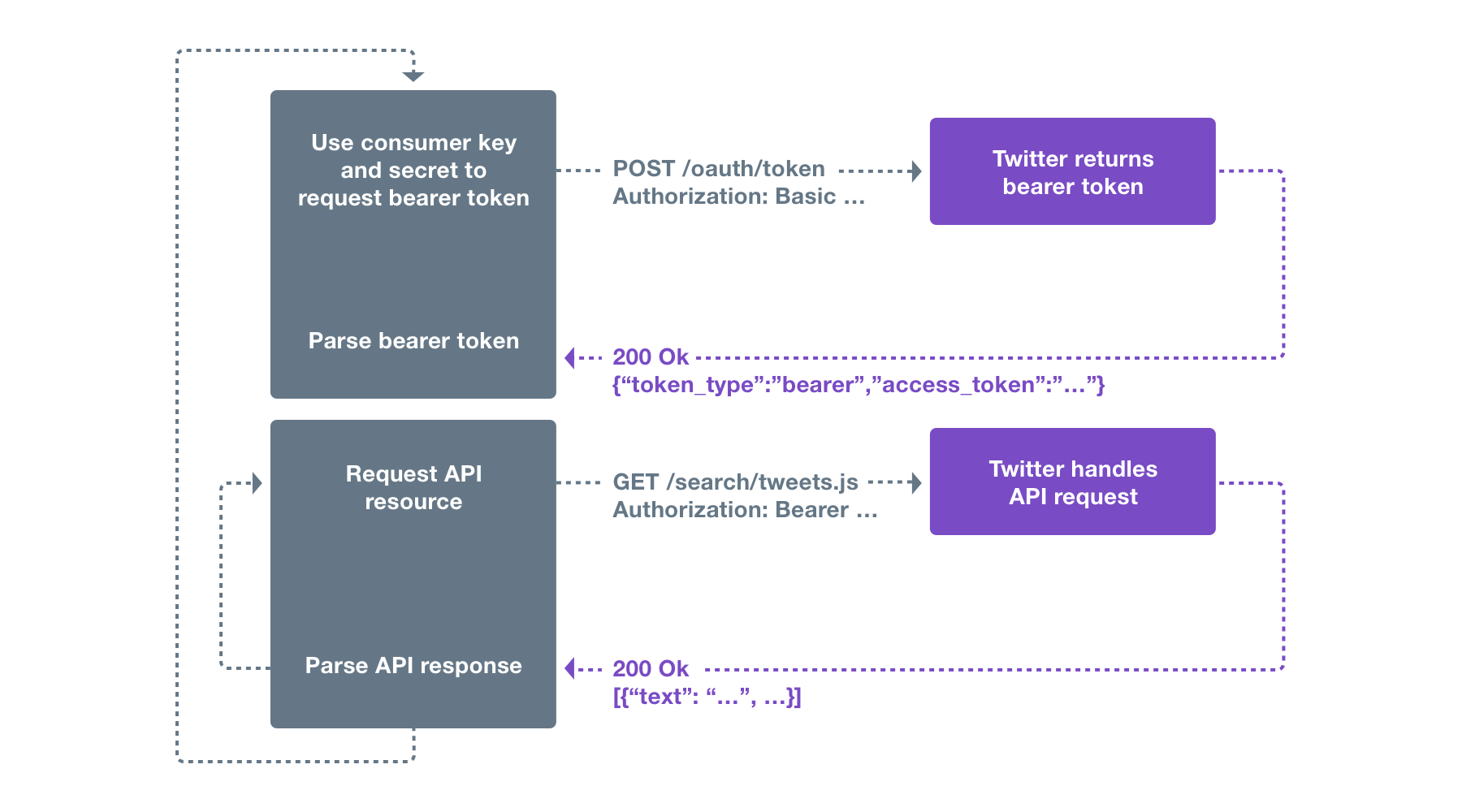

Flusso di autenticazione

- L’applicazione codifica la propria consumer key e consumer secret in un set di credenziali appositamente codificato.

- L’applicazione invia una richiesta all’endpoint POST oauth2/token per scambiare queste credenziali con un App only Access Token.

- Quando accede alla REST API, l’applicazione utilizza l’App only Access Token per autenticarsi.

Informazioni sull’autenticazione App only

Invio di richieste in modalità App only

- Eseguire la codifica URL (URL encode) della consumer key e della consumer secret secondo la RFC 1738. Nota: al momento della stesura, questo non modifica effettivamente la consumer key e la consumer secret, ma è comunque consigliabile eseguire questo passaggio nel caso in cui il formato di tali valori cambi in futuro.

- Concatenare la consumer key codificata, un carattere due punti ”:” e la consumer secret codificata in un’unica stringa.

- Eseguire la codifica Base64 della stringa ottenuta al passaggio precedente.

| Consumer key | xvz1evFS4wEEPTGEFPHBog |

| Consumer secret | L8qq9PZyRg6ieKGEKhZolGC0vJWLw8iEJ88DRdyOg |

| Consumer key codificata secondo RFC 1738 (nessuna modifica) | xvz1evFS4wEEPTGEFPHBog |

| Consumer secret codificata secondo RFC 1738 (nessuna modifica) | L8qq9PZyRg6ieKGEKhZolGC0vJWLw8iEJ88DRdyOg |

| Credenziali del Bearer Token | xvz1evFS4wEEPTGEFPHBog:L8qq9PZyRg6ieKGEKhZolGC0vJWLw8iEJ88DRdyOg |

| Credenziali del Bearer Token codificate in Base64 | :: eHZ6MWV2RlM0d0VFUFRHRUZQSEJvZzpMOHFxOVBaeVJnNmllS0dFS2hab2xHQzB2SldMdzhpRUo4OERSZHlPZw== |

- La richiesta deve essere un’HTTP POST.

- La richiesta deve includere un’intestazione

Authorizationcon il valoreBasic <base64 encoded value from step 1>. - La richiesta deve includere un’intestazione

Content-Typecon il valoreapplication/x-www-form-urlencoded;charset=UTF-8. - Il corpo della richiesta deve essere

grant_type=client_credentials.

token_type dell’oggetto restituito sia bearer. Il valore associato alla chiave access_token è l’App only Access Token (Bearer Token).

Nota che un App only Access Token è valido per un’applicazione alla volta. L’invio di un’altra richiesta con le stesse credenziali a /oauth2/token restituirà lo stesso token finché non viene invalidato.

Passaggio 3: Autenticare le richieste API con l’App only Access Token (Bearer Token)

L’App only Access Token (Bearer Token) può essere utilizzato per inviare richieste agli endpoint API che supportano l’autenticazione solo applicativa. Per utilizzare l’App Access Token, crea una normale richiesta HTTPS e includi un’intestazione Authorization con il valore Bearer <base64 bearer token value from step 2>. Signing is not required.

Esempio di richiesta (l’intestazione Authorization è stata spezzata su più righe):

Casi comuni di errore

- Ottenere un App only Access Token (Bearer Token) con una richiesta non valida (ad esempio, omettendo

grant_type=client_credentials). - Ottenere o revocare un App only Access Token (Bearer Token) con credenziali dell’App errate o scadute.

- Invalidare un App only Access Token (Bearer Token) non corretto o già revocato.

- Ottenere un App only Access Token (Bearer Token) troppo frequentemente in un breve intervallo di tempo.

La richiesta all’API contiene un App only Access Token (Bearer Token) non valido

L’uso di un Access Token errato o revocato per effettuare richieste all’API comporterà:App only Access Token (Bearer Token) utilizzato su un endpoint che non supporta l’autenticazione App only

Inviare una richiesta a un endpoint che richiede un contesto utente (ad esempiostatuses/home_timeline) con un App only Access Token (Bearer Token) produrrà: