A funcionalidade de SSO está disponível no plano Enterprise.

Okta

1

Criar um aplicativo

Em

Applications, clique para criar uma nova integração de aplicativo usando SAML 2.0.2

Configurar a integração

Insira o seguinte:

- URL de single sign-on (fornecida pela Mintlify)

- Audience URI (fornecido pela Mintlify)

- Name ID Format:

EmailAddress - Attribute Statements:

Name Name format Value firstNameBasic user.firstNamelastNameBasic user.lastName

3

Envie as informações do seu IdP

Depois que o aplicativo estiver configurado, acesse a guia Sign-On e envie a URL de metadata.

Vamos ativar a conexão do nosso lado usando essas informações.

Google Workspace

1

Criar um aplicativo

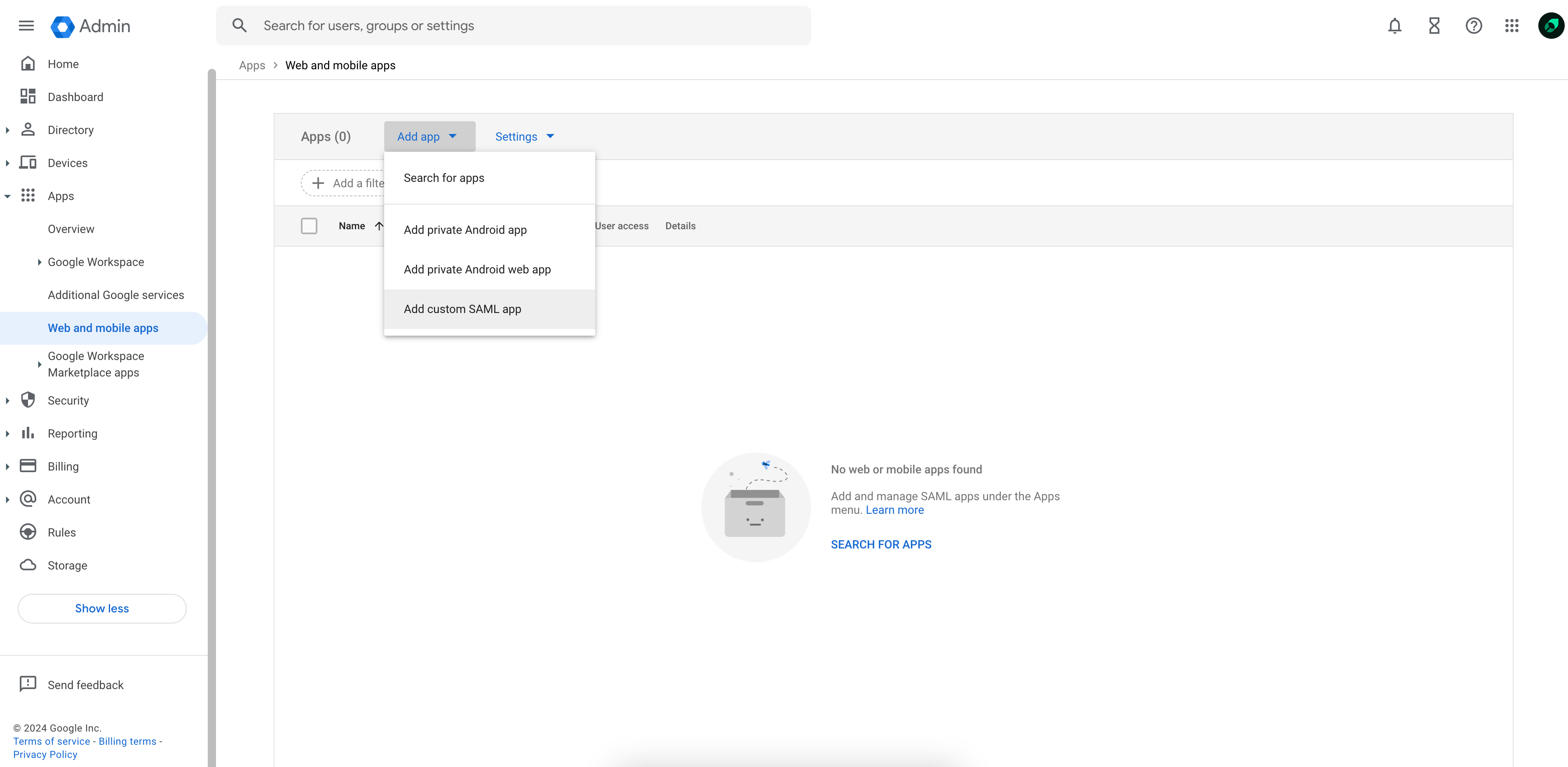

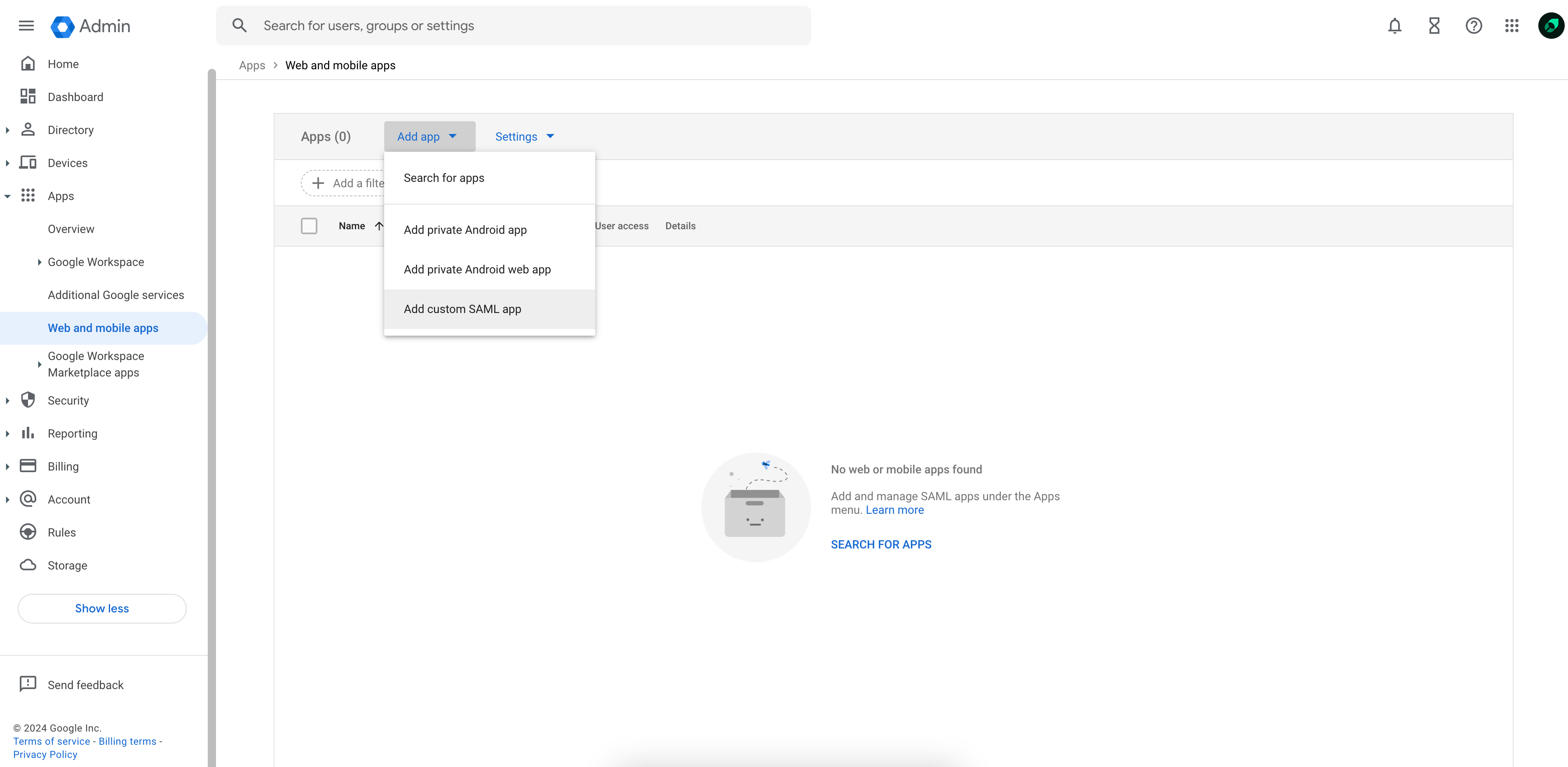

Em

Web and mobile apps, selecione Add custom SAML app no menu suspenso Add app.

2

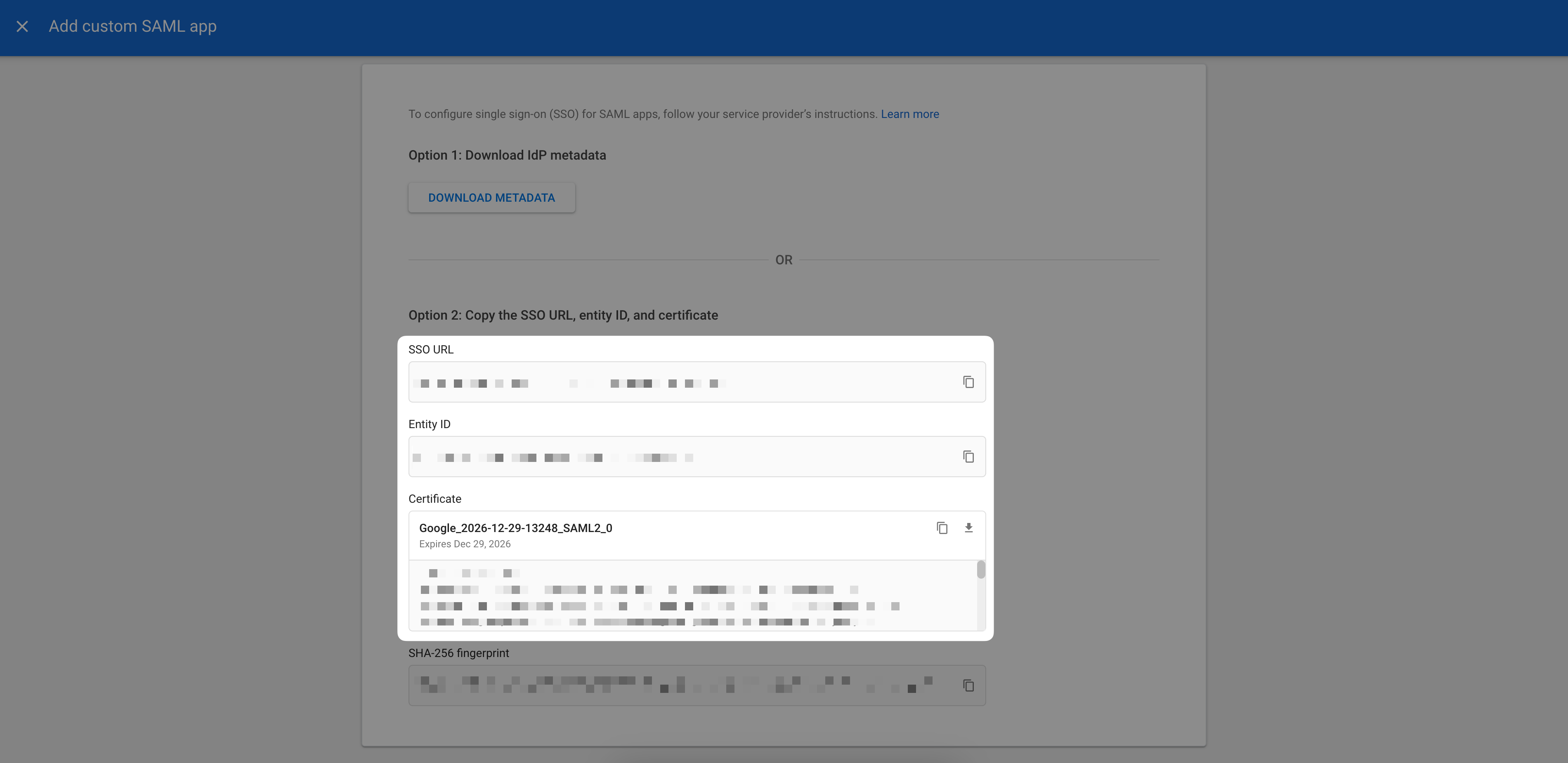

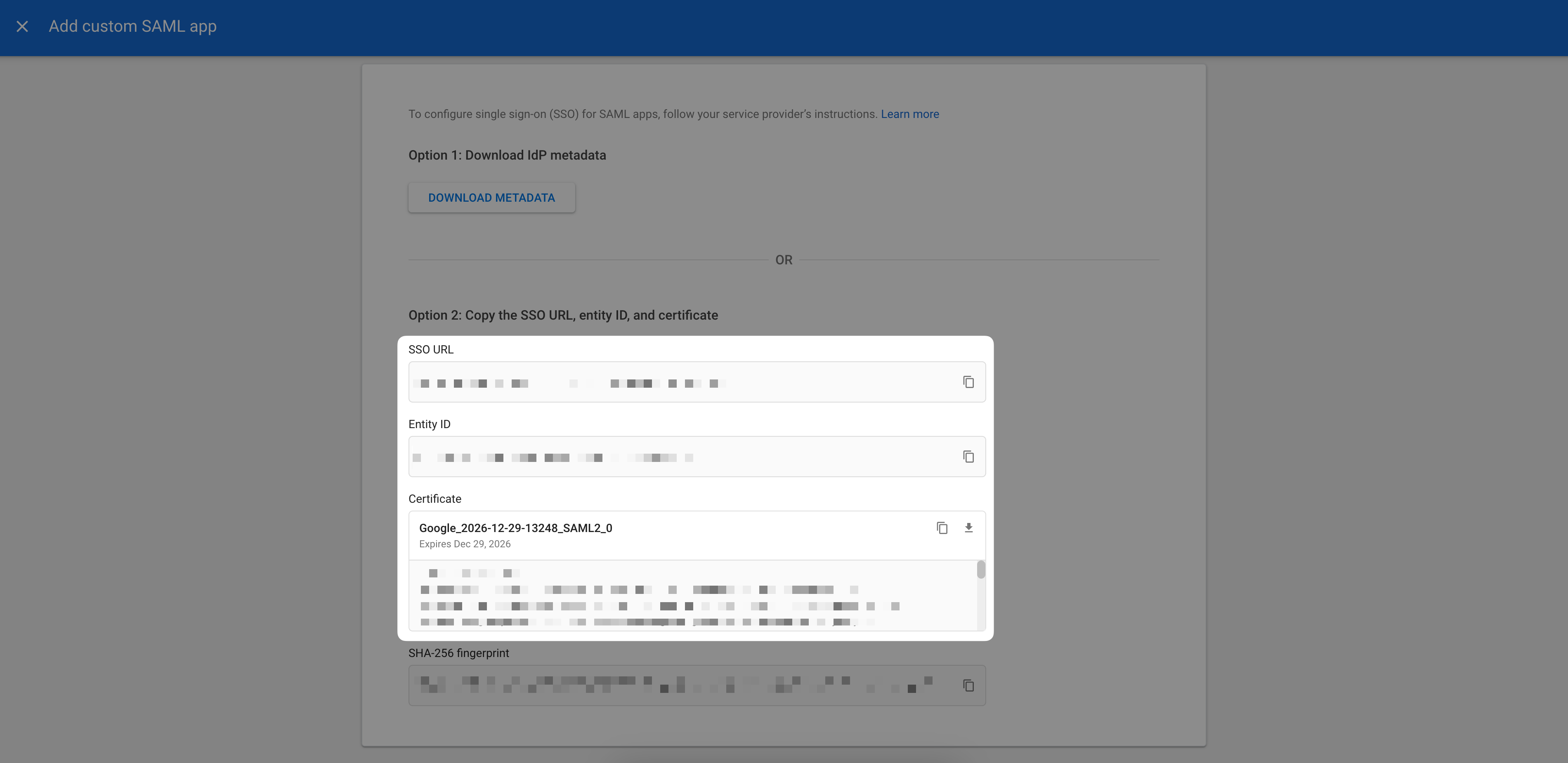

Envie as informações do seu IdP

Copie a SSO URL, o Entity ID e o certificado x509 fornecidos e envie para a equipe da Mintlify.

3

Configurar a integração

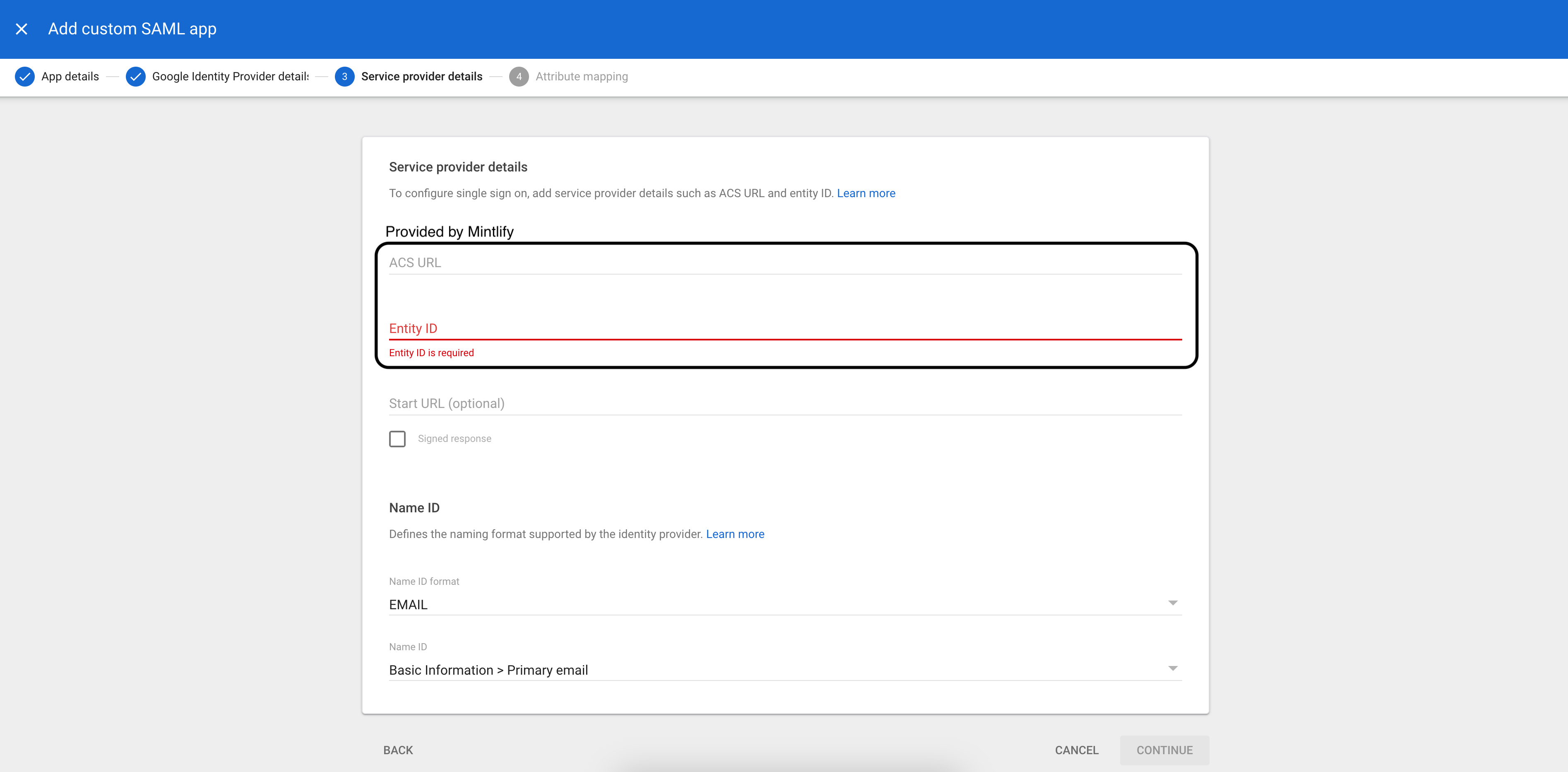

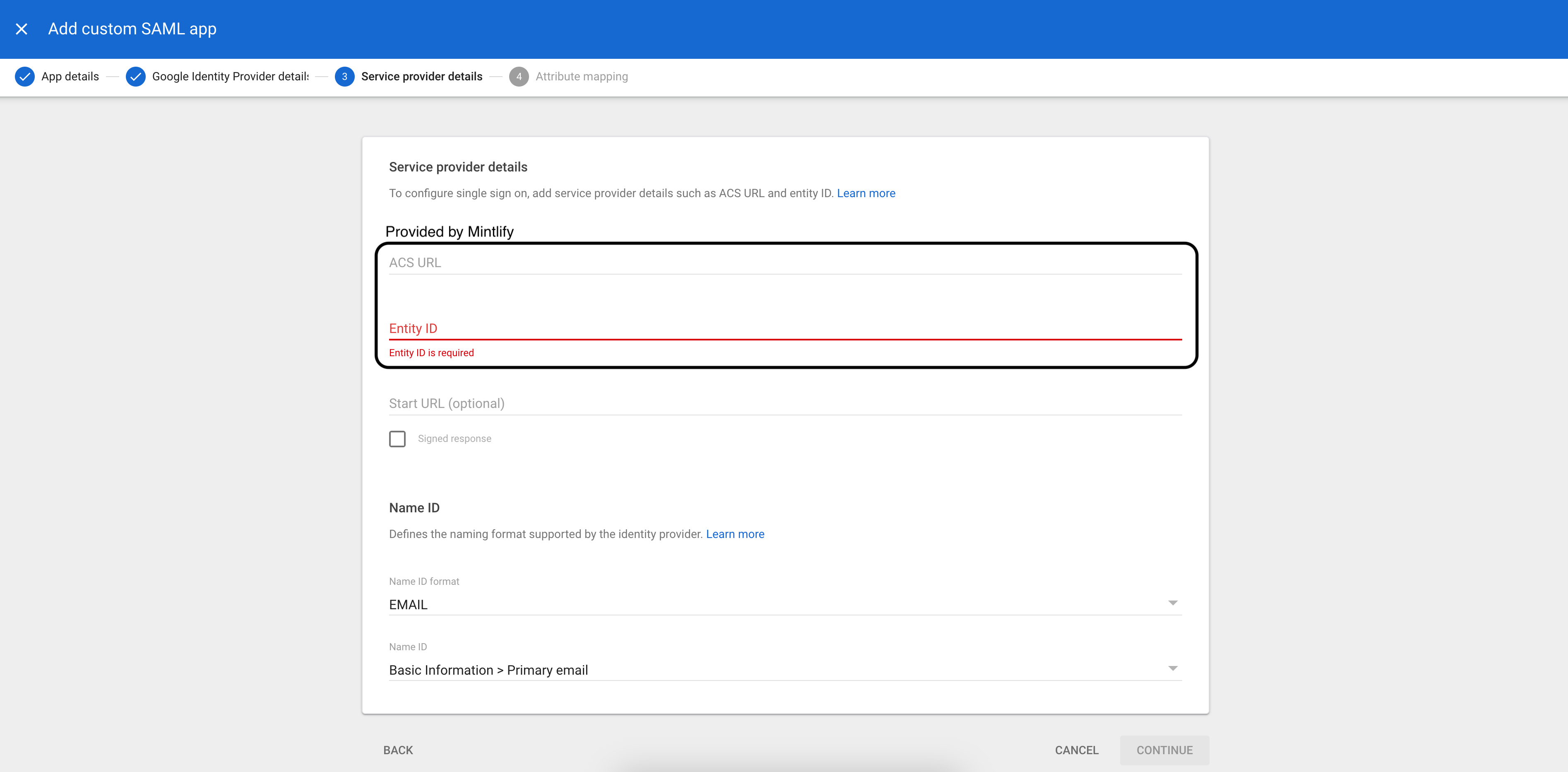

Na página Service provider details, insira o seguinte:

Quando esta etapa estiver concluída e os usuários forem atribuídos ao aplicativo, avise nossa equipe e ativaremos o SSO para sua conta!

- ACS URL (fornecida pela Mintlify)

- Entity ID (fornecido pela Mintlify)

- Name ID format:

EMAIL - Name ID:

Basic Information > Primary email

| Google Directory Attribute | App Attribute |

|---|---|

First name | firstName |

Last name | lastName |

Microsoft Entra

1

Criar um aplicativo

- Em “Enterprise applications”, selecione New application.

- Selecione Create your own application e escolha “Integrate any other application you don’t find in the gallery (Non-gallery).”

2

Configurar SAML

Vá até a página de configuração de Single Sign-On e selecione SAML. Em “Basic SAML Configuration”, insira o seguinte:

- Identifier (Entity ID): o Audience URI fornecido pela Mintlify.

- Reply URL (Assertion Consumer Service URL): o ACS URL fornecido pela Mintlify.

3

Configurar Attributes & Claims

Edite a seção Attributes & Claims:

- Selecione Unique User Identifier (Name ID) em “Required Claim”.

- Altere o Source attribute para usar

user.primaryauthoritativeemail. - Em Additional claims, crie as seguintes declarações:

Name Value firstNameuser.givennamelastNameuser.surname

4

Enviar suas informações de IdP para a Mintlify

Depois que o aplicativo estiver configurado, vá até a seção “SAML Certificates” e nos envie o App Federation Metadata URL.

Habilitaremos a conexão do nosso lado usando essas informações.

5

Atribuir usuários

Vá até “Users and groups” no seu aplicativo Entra e adicione os usuários que devem ter acesso ao seu dashboard.