App only Authentifizierung und OAuth 2.0 Bearer Token

- Nutzer-Timelines abrufen

- Auf Freunde und Follower eines beliebigen Kontos zugreifen

- Auf List-Ressourcen zugreifen

- Tweets durchsuchen

- Tweets oder andere Ressourcen veröffentlichen

- Nach Nutzern suchen

- Beliebige Geo-endpoints verwenden

- Auf Direct Messages oder Kontozugangsdaten zugreifen

- E-Mail-Adressen von Nutzern abrufen

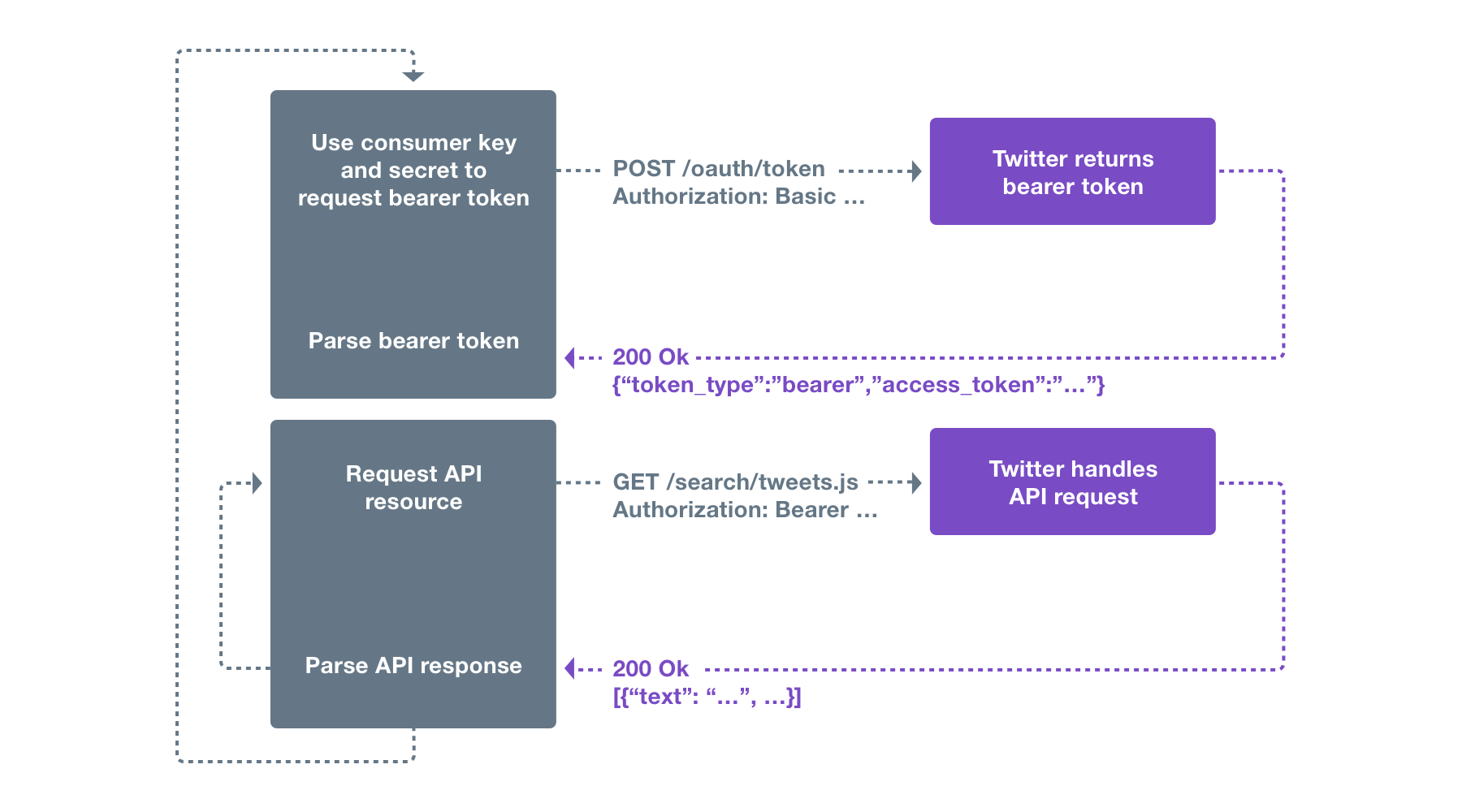

Authentifizierungsablauf

- Eine Anwendung codiert ihren Consumer Key und ihr Consumer Secret zu einem speziell codierten Satz von Anmeldedaten.

- Die Anwendung stellt eine Anfrage an den POST oauth2/token-Endpoint, um diese Anmeldedaten gegen ein App only Access Token einzutauschen.

- Beim Zugriff auf die REST API verwendet die Anwendung das App only Access Token zur Authentifizierung.

Über App-only-Authentifizierung

Ausführung von App-only-Anfragen

- URL-encodieren Sie den Consumer Key und das Consumer Secret gemäß RFC 1738. Beachten Sie, dass dies zum Zeitpunkt der Erstellung dieses Textes den Consumer Key und das Secret zwar nicht verändert, dieser Schritt sollte jedoch dennoch durchgeführt werden, falls sich das Format dieser Werte künftig ändert.

- Konkatenieren Sie den encodierten Consumer Key, ein Doppelpunktzeichen „:“, und das encodierte Consumer Secret zu einer einzelnen Zeichenkette.

- Base64-encodieren Sie die Zeichenkette aus dem vorherigen Schritt.

| Consumer Key | xvz1evFS4wEEPTGEFPHBog |

| Consumer Secret | L8qq9PZyRg6ieKGEKhZolGC0vJWLw8iEJ88DRdyOg |

| RFC-1738-encodierter Consumer- Key (unverändert) | xvz1evFS4wEEPTGEFPHBog |

| RFC-1738-encodiertes Consumer- Secret (unverändert) | L8qq9PZyRg6ieKGEKhZolGC0vJWLw8iEJ88DRdyOg |

| Bearer-Token-Anmeldedaten | xvz1evFS4wEEPTGEFPHBog:L8qq9PZyRg6ieKGEKhZolGC0vJWLw8iEJ88DRdyOg |

| Base64-encodierte Bearer-Token-Anmeldedaten | :: eHZ6MWV2RlM0d0VFUFRHRUZQSEJvZzpMOHFxOVBaeVJnNmllS0dFS2hab2xHQzB2SldMdzhpRUo4OERSZHlPZw== |

- Die Anfrage muss eine HTTP-POST-Anfrage sein.

- Die Anfrage muss einen

Authorization-Header mit dem WertBasic <base64 encoded value from step 1>.enthalten. - Die Anfrage muss einen

Content-Type-Header mit dem Wertapplication/x-www-form-urlencoded;charset=UTF-8.enthalten. - Der Anfrage-Body muss

grant_type=client_credentialsenthalten.

token_type des zurückgegebenen Objekts zugeordnete Wert bearer ist. Der dem Schlüssel access_token zugeordnete Wert ist das App only Access Token (Bearer Token).

Beachten Sie, dass jeweils nur ein App only Access Token pro Anwendung gültig ist. Eine weitere Anfrage mit denselben Anmeldedaten an /oauth2/token gibt dasselbe Token zurück, bis es invalidiert wird.

Schritt 3: API-Anfragen mit dem App only Access Token (Bearer Token) authentifizieren

Das App only Access Token (Bearer Token) kann verwendet werden, um Anfragen an API-endpoints zu stellen, die App-only-Authentifizierung unterstützen. Um das App Access Token zu verwenden, erstellen Sie eine normale HTTPS-Anfrage und fügen Sie einen Authorization-Header mit dem Wert Bearer <base64 bearer token value from step 2>. Signing is not required. ein.

Beispielanfrage (Authorization-Header wurde umbrochen):

Häufige Fehlerfälle

- Ein App only Access Token (Bearer Token) mit einer ungültigen Anfrage abzurufen (zum Beispiel durch Weglassen von

grant_type=client_credentials). - Ein App only Access Token (Bearer Token) mit falschen oder abgelaufenen App-Anmeldedaten abzurufen oder zu widerrufen.

- Ein falsches oder widerrufenes App only Access Token (Bearer Token) ungültig zu machen.

- Ein App only Access Token (Bearer Token) in kurzer Zeit zu häufig abzurufen.

API‑Anfrage enthält einen ungültigen App only Access Token (Bearer Token)

App only Access Token (Bearer Token) auf endpoint verwendet, der keine App-only-Authentifizierung unterstützt

statuses/home_timeline), mit einem App only Access Token (Bearer Token) führt zu: