SSO 機能は Enterprise プランで利用できます。

Okta

1

アプリケーションを作成する

Applications で、SAML 2.0 を使用した新しいアプリ統合の作成をクリックします。2

統合を設定する

次を入力します:

- シングルサインオン URL(Mintlify 提供)

- Audience URI(Mintlify 提供)

- Name ID Format:

EmailAddress - 属性ステートメント:

Name Name format Value firstNameBasic user.firstNamelastNameBasic user.lastName

3

IdP 情報を送信する

アプリケーションの設定が完了したら、Sign-On タブに移動し、メタデータ URL をお送りください。

こちらでこの情報を用いて接続を有効化します。

Google Workspace

1

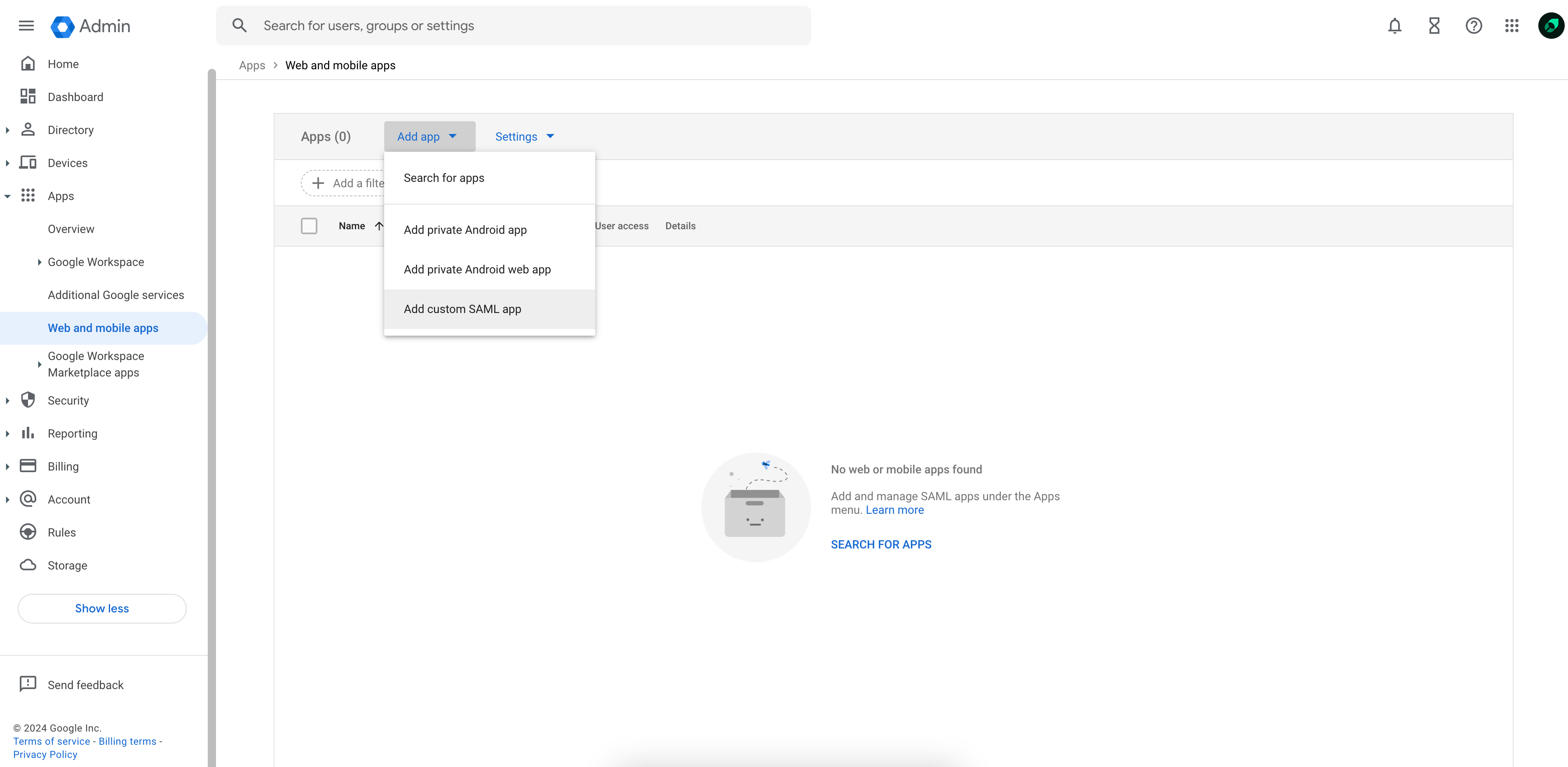

アプリケーションを作成する

Web and mobile apps で、Add app ドロップダウンから Add custom SAML app を選択します。

2

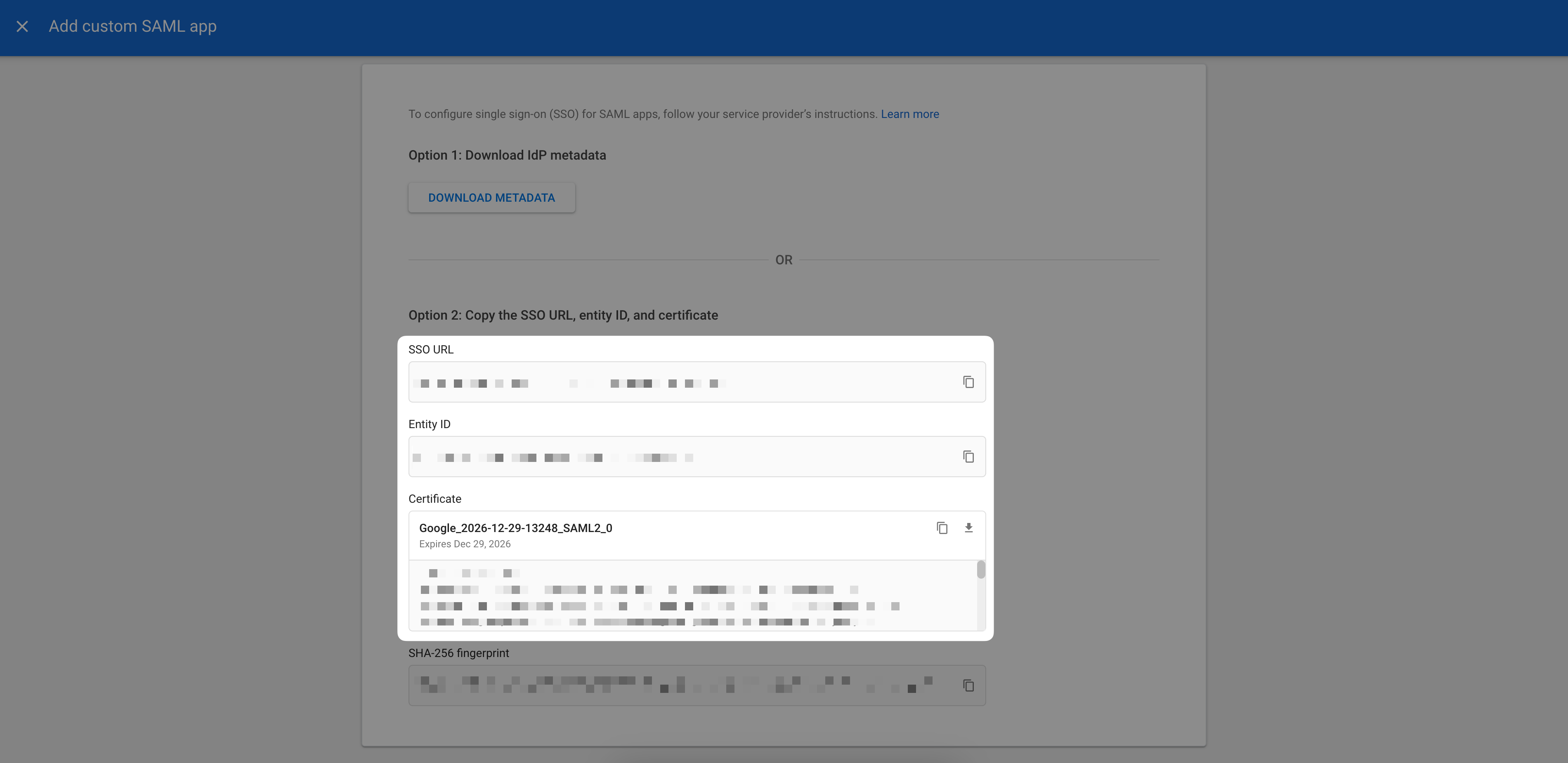

IdP 情報を送信する

提供された SSO URL、Entity ID、x509 証明書をコピーし、Mintlify チームに送付してください。

3

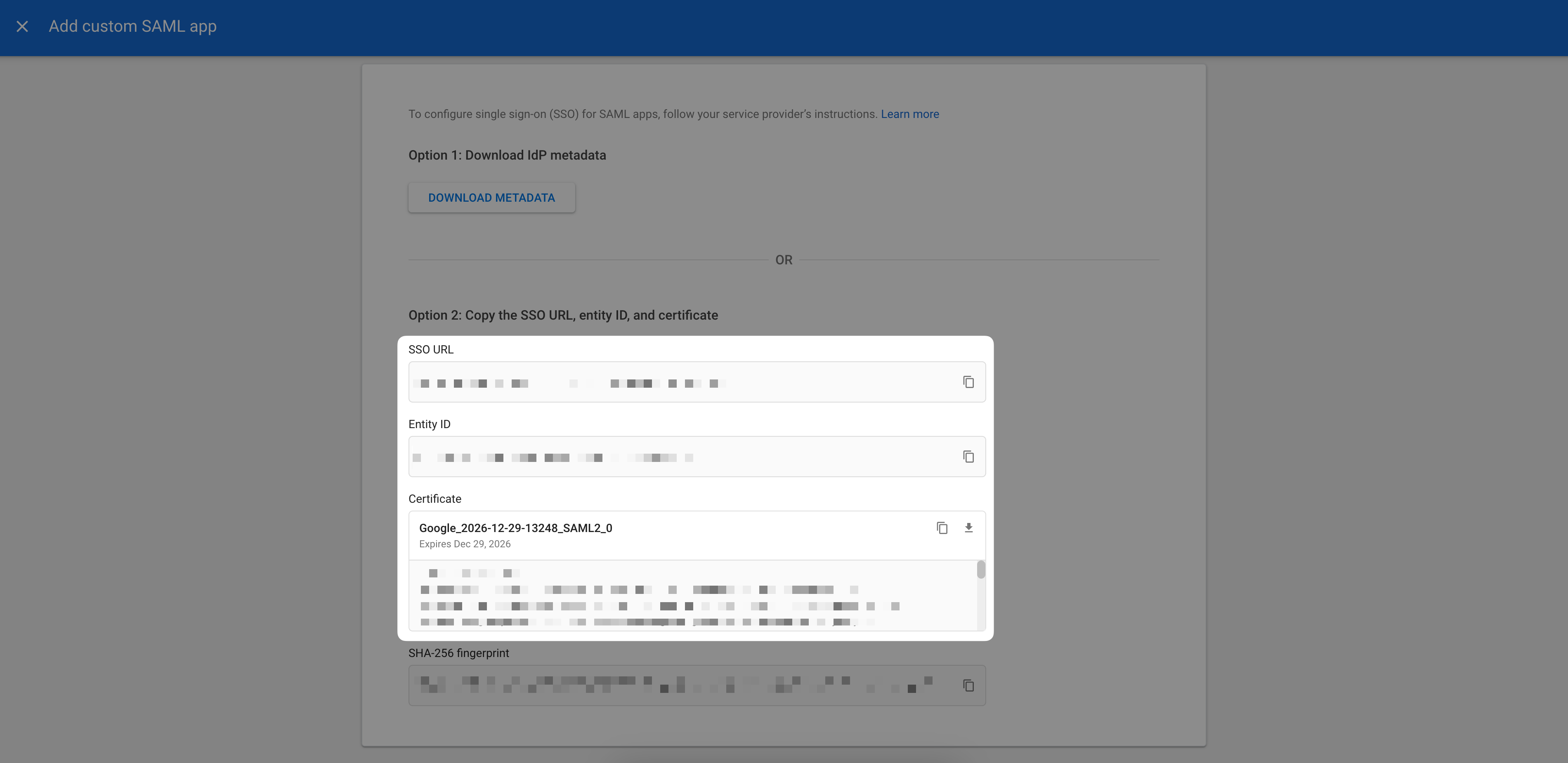

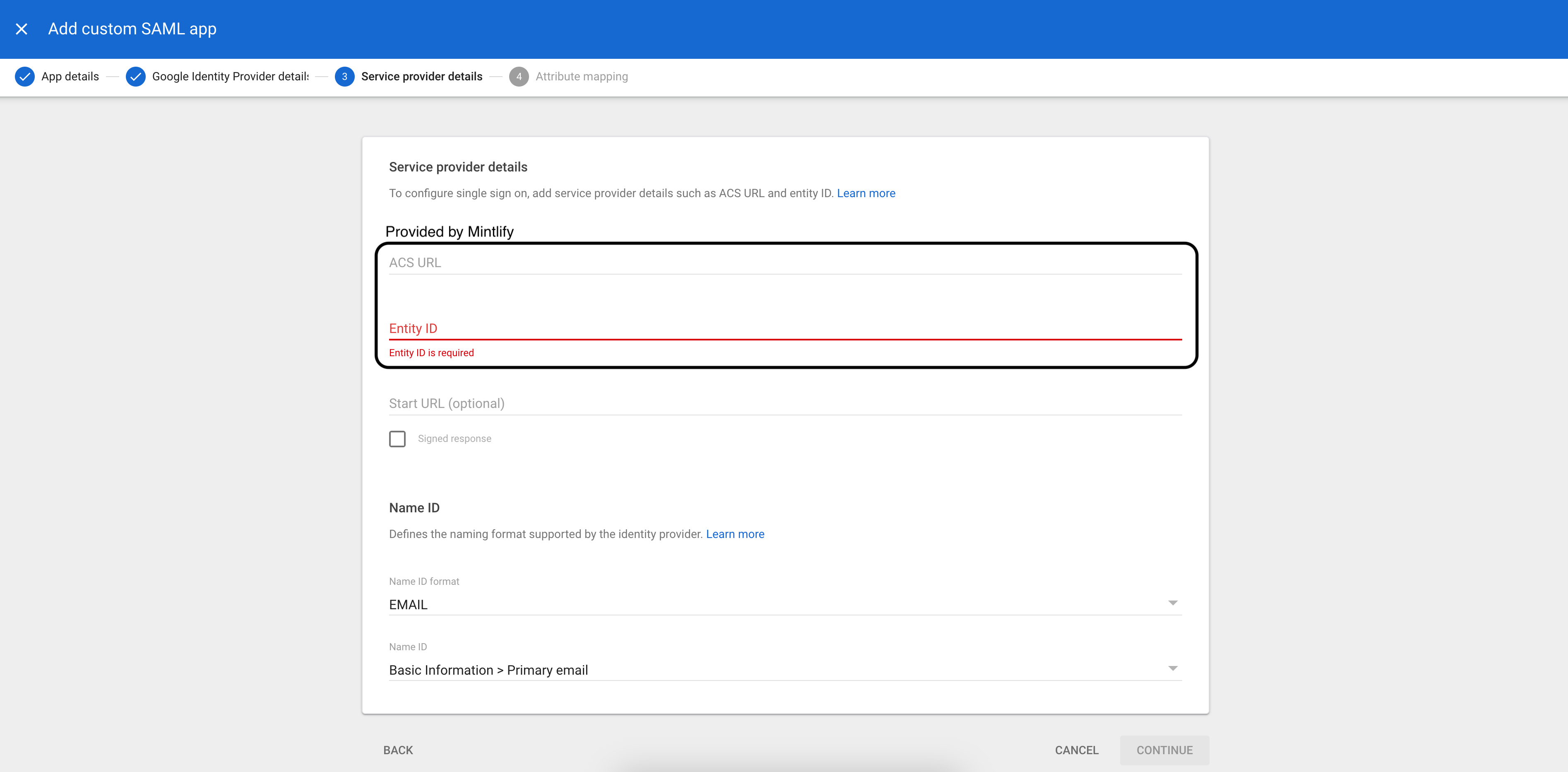

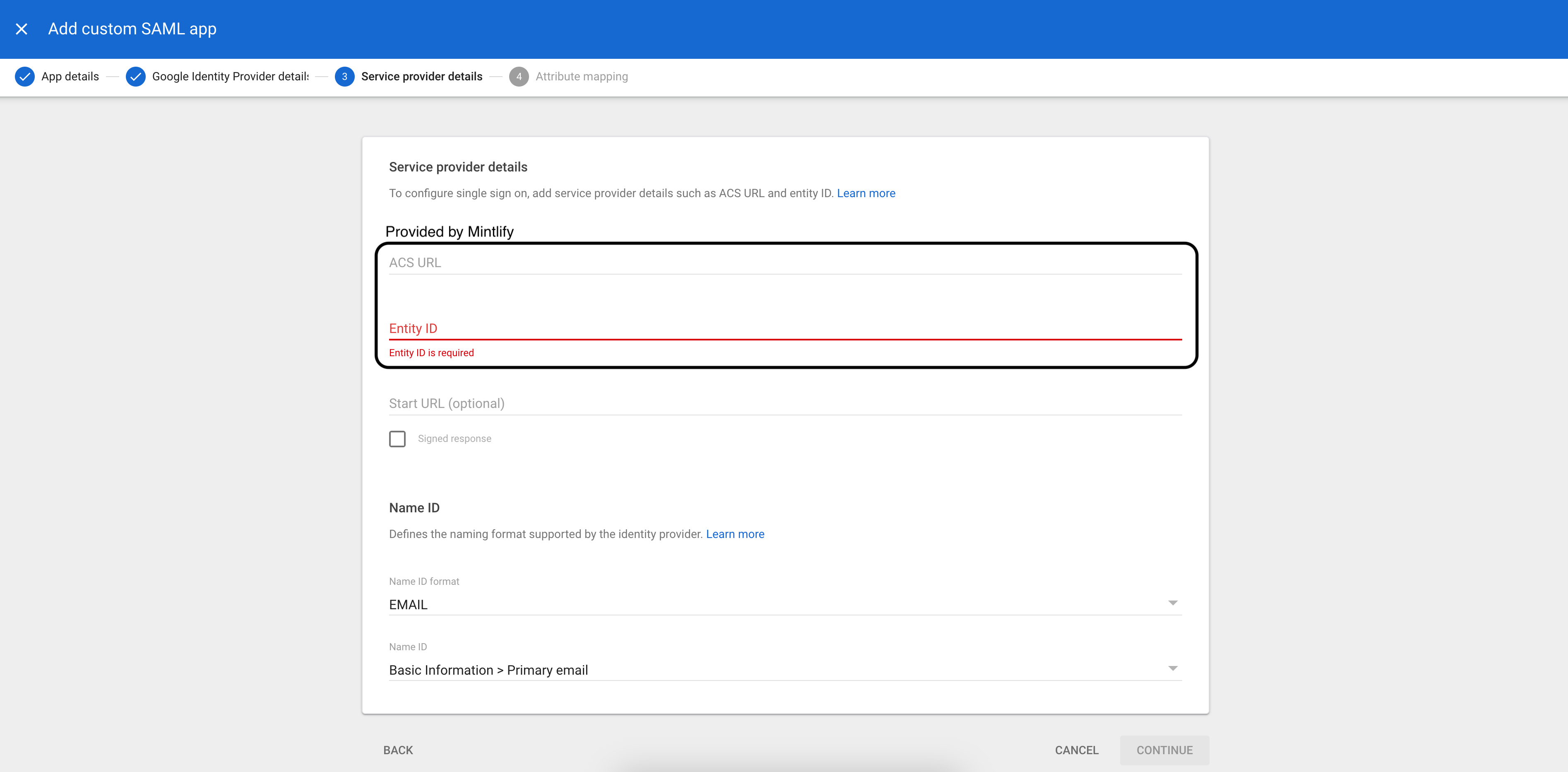

インテグレーションを設定する

Service provider details ページで、次の項目を入力します:

この手順が完了し、ユーザーをアプリケーションに割り当てたら、当社チームまでご連絡ください。お客様のアカウントで SSO を有効化します。

- ACS URL(Mintlify 提供)

- Entity ID(Mintlify 提供)

- Name ID format:

EMAIL - Name ID:

Basic Information > Primary email

| Google Directory Attribute | App Attribute |

|---|---|

First name | firstName |

Last name | lastName |

Microsoft Entra

1

アプリケーションを作成する

- “Enterprise applications” で New application を選択します。

- Create your own application を選択し、“Integrate any other application you don’t find in the gallery (Non-gallery)” を選びます。

2

SAML を設定する

Single Sign-On のセットアップページに移動し、SAML を選択します。“Basic SAML Configuration” で次を入力します:

- Identifier (Entity ID): Mintlify が提供する Audience URI

- Reply URL (Assertion Consumer Service URL): Mintlify が提供する ACS URL

3

Attributes & Claims を設定する

Attributes & Claims セクションを編集します。

- “Required Claim” の Unique User Identifier (Name ID) を選択します。

- Source attribute を

user.primaryauthoritativeemailに変更します。 - Additional claims で次のクレームを作成します。

Name Value firstNameuser.givennamelastNameuser.surname

4

Mintlify に IdP 情報を送信する

アプリケーションの設定が完了したら “SAML Certificates” セクションに移動し、App Federation Metadata URL を送信してください。

この情報を用いて当方で接続を有効化します。

5

ユーザーを割り当てる

Entra アプリケーションの “Users and groups” に移動し、ダッシュボードにアクセスさせるユーザーを追加します。